- Beranda

- Komunitas

- Entertainment

- The Lounge

5 Tahapan Menjadi Hacker

TS

budhie

5 Tahapan Menjadi Hacker

HT KE 10

Spoiler for ht:

Kali ini ane menulis artikel mengenai tahapan-tahapan hacking yang merupakan kelanjutan dari thread yang ini

Quote:

Seorang hacker biasanya akan belajar dan mengikuti prosedur yang tak tertulis untuk mendapatkan dan mempertahankan akses ke sistem komputer sang target.

Proses skenario serangan ini dapat dipecah menjadi lima tahap yang berbeda, penjelasan nya akan TS coba uraikan sebagai berikut :

Klik gambar dibawah ini untuk membaca artikel mengenal hacker nekad yang berhasil menerobos ke dalam system NSA dan mencuri Cyberweapons.

Artikel ini bukan untuk mengajarkan seseorang menjadi Hacker , melainkan untuk menambah wawasan kita bahwa hacker itu ada disekitar kita dan bisa kapan saja menyerang, Waspadalah sebelum negara api menyerang komputer anda. :ceyem

Dan satu hal lagi ,TS bukanlah seorang hacker jadi jangan pernah minta tolong untuk menghack komputer igo yah gan

Proses skenario serangan ini dapat dipecah menjadi lima tahap yang berbeda, penjelasan nya akan TS coba uraikan sebagai berikut :

Quote:

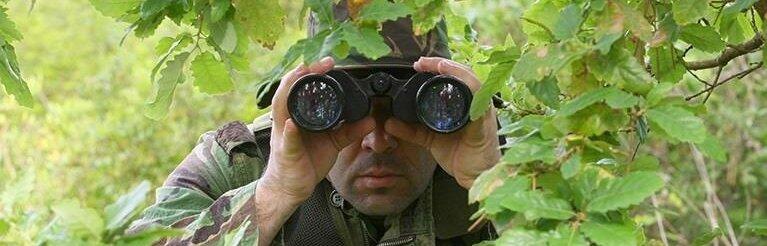

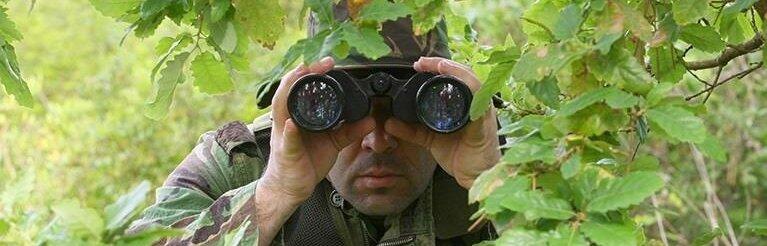

1. Tahap Pengintaian

Tahap pertama adalah mengumpulkan data awal tentang target dan pembelajaran sebanyak mungkin tentang bagaimana operasinya. Pengintaian dapat dilakukan secara aktif atau pasif dan menentukan dasar untuk merencanakan serangan lebih lanjut.

Metode yang digunakan biasanya mencakup identifikasi target dan menemukan kisaran alamat IP target, jaringan, nama domain, server email, log DNS, dll.Tergantung pada target dan pendekatan, ini mungkin juga mencakup informasi non-teknis seperti register karyawan, struktur organisasi dan hubungan dalam perusahaan.

Teknik di tahap ini meliputi:

Catatan dan analisa TS :

Tahap ini si penyerang akan mengumpulkan informasi seperti mencari tahu di mana sang target tersebut tinggal, pada waktu mana biasanya dia berada di rumah dan jenis sistem keamanan apa yang dimilikinya.

Tahap pertama adalah mengumpulkan data awal tentang target dan pembelajaran sebanyak mungkin tentang bagaimana operasinya. Pengintaian dapat dilakukan secara aktif atau pasif dan menentukan dasar untuk merencanakan serangan lebih lanjut.

Metode yang digunakan biasanya mencakup identifikasi target dan menemukan kisaran alamat IP target, jaringan, nama domain, server email, log DNS, dll.Tergantung pada target dan pendekatan, ini mungkin juga mencakup informasi non-teknis seperti register karyawan, struktur organisasi dan hubungan dalam perusahaan.

Teknik di tahap ini meliputi:

- Sumber internet

- Social Enginering

- Pengamatan

Catatan dan analisa TS :

Tahap ini si penyerang akan mengumpulkan informasi seperti mencari tahu di mana sang target tersebut tinggal, pada waktu mana biasanya dia berada di rumah dan jenis sistem keamanan apa yang dimilikinya.

Quote:

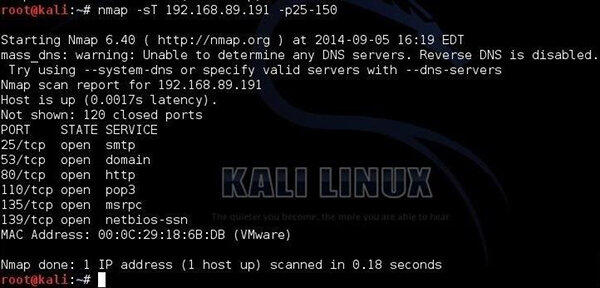

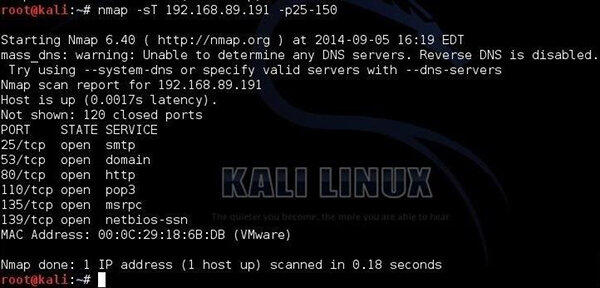

2. Tahap Scanning

Pada tahap ini, informasi yang dikumpulkan selama tahap pengintaian digunakan untuk memindai perimeter dan perangkat jaringan internal yang untuk mencari kelemahan. Fase ini membutuhkan penggunaan alat teknis untuk mengumpulkan intelijen lebih lanjut mengenai target dan sistem yang

mereka miliki. Hal inii mencakup pemindaian komputer target untuk services yang sedang berjalan, port yang terbuka, deteksi firewall, menemukan kerentanan, deteksi OS, dll.

Teknik di tahap ini meliputi:

Catatan dan analisa TS :

Pada tahap ini, si penyerang biasanya akan memeriksa kunci kompleksitas atau melihat apakah ada jendela terbuka yang mungkin bisa dijangkaunya.

Pada tahap ini, informasi yang dikumpulkan selama tahap pengintaian digunakan untuk memindai perimeter dan perangkat jaringan internal yang untuk mencari kelemahan. Fase ini membutuhkan penggunaan alat teknis untuk mengumpulkan intelijen lebih lanjut mengenai target dan sistem yang

mereka miliki. Hal inii mencakup pemindaian komputer target untuk services yang sedang berjalan, port yang terbuka, deteksi firewall, menemukan kerentanan, deteksi OS, dll.

Teknik di tahap ini meliputi:

- Pemindai port komputer

- Pemindai kerentanan system

- Pemotong jaringan

Catatan dan analisa TS :

Pada tahap ini, si penyerang biasanya akan memeriksa kunci kompleksitas atau melihat apakah ada jendela terbuka yang mungkin bisa dijangkaunya.

Quote:

3. Tahap Mendapatkan Akses

Pada tahap ini si penyerang akan memanfaatkan kerentanan system untuk mendapatkan akses ke sasaran. Ini biasanya melibatkan penguasaan satu atau beberapa perangkat jaringan untuk mengekstrak data dari target atau menggunakan perangkat tersebut untuk melakukan serangan terhadap target lainnya.

Beberapa contoh metode untuk mendapatkan akses adalah:

Catatan dan analisa TS :

Ini adalah tahap dimana si penyerang benar-benar akan memasuki system target melalui jendela yang terbuka.

Pada tahap ini si penyerang akan memanfaatkan kerentanan system untuk mendapatkan akses ke sasaran. Ini biasanya melibatkan penguasaan satu atau beberapa perangkat jaringan untuk mengekstrak data dari target atau menggunakan perangkat tersebut untuk melakukan serangan terhadap target lainnya.

Beberapa contoh metode untuk mendapatkan akses adalah:

- Menyalahgunakan username / password yang ditemukan

- Memanfaatkan kerentanan system yang diketahui

- Menerobos jaringan yang lemah securitynya

- Mengirim perangkat lunak jahat ke karyawan melalui E-mail atau melalui Flashdisk yang terpasang.

Catatan dan analisa TS :

Ini adalah tahap dimana si penyerang benar-benar akan memasuki system target melalui jendela yang terbuka.

Quote:

4. Tahap Menjaga Akses

Setelah mendapatkan hak akses, penyerang sekarang perlu menjaga aksesnya selama mungkin untuk mengumpulkan data sebanyak banyaknya atau untuk memungkinkan dirinya kembali di lain waktu. Untuk menjaga akses lebih lama, penyerang harus tetap diam agar tidak tertangkap di lokasi targetnya.

Beberapa contoh teknik yang digunakan dalam tahap ini:

Catatan dan analisa TS :

Pada tahap ini, si penyerang dapat membuat salinan kunci yang ditemukan atau menonaktifkan sistem alarm cukup lama untuk mengekstrak datanya.

Setelah mendapatkan hak akses, penyerang sekarang perlu menjaga aksesnya selama mungkin untuk mengumpulkan data sebanyak banyaknya atau untuk memungkinkan dirinya kembali di lain waktu. Untuk menjaga akses lebih lama, penyerang harus tetap diam agar tidak tertangkap di lokasi targetnya.

Beberapa contoh teknik yang digunakan dalam tahap ini:

- Eskalasi hak istimewa

- Pemasangan trojan backdoor atau remote access

- Menciptakan kredensial sendiri

Catatan dan analisa TS :

Pada tahap ini, si penyerang dapat membuat salinan kunci yang ditemukan atau menonaktifkan sistem alarm cukup lama untuk mengekstrak datanya.

Quote:

5. Tahap Menutup Jejak

Pada tahap akhir, si penyerang akan mengambil langkah-langkah yang diperlukan untuk menyembunyikan gangguan dan kontrol yang mungkin ditinggalkan untuk kunjungan selanjutnya. Setiap perubahan yang dilakukan seperti memasang trojan, backdoors, hak otorisasi yang meningkat, dan lain-lain harus kembali ke keadaan di mana kehadiran si penyerang tidak dapat dikenali oleh administrator jaringan komputer target.

Beberapa contoh cara menutupi jejak:

Catatan dan analisa TS :

Pada tahap ini si penyerang akan menghapus sidik jari dari apapun yang mungkin telah disentuhnya.

Pada tahap akhir, si penyerang akan mengambil langkah-langkah yang diperlukan untuk menyembunyikan gangguan dan kontrol yang mungkin ditinggalkan untuk kunjungan selanjutnya. Setiap perubahan yang dilakukan seperti memasang trojan, backdoors, hak otorisasi yang meningkat, dan lain-lain harus kembali ke keadaan di mana kehadiran si penyerang tidak dapat dikenali oleh administrator jaringan komputer target.

Beberapa contoh cara menutupi jejak:

- Hapus logging

- Exfiltrasi data via DNS tunnelingatau Steganography

- Instalasi rootkit

Catatan dan analisa TS :

Pada tahap ini si penyerang akan menghapus sidik jari dari apapun yang mungkin telah disentuhnya.

Klik gambar dibawah ini untuk membaca artikel mengenal hacker nekad yang berhasil menerobos ke dalam system NSA dan mencuri Cyberweapons.

PERINGATAN

Spoiler for waspadalah:

Artikel ini bukan untuk mengajarkan seseorang menjadi Hacker , melainkan untuk menambah wawasan kita bahwa hacker itu ada disekitar kita dan bisa kapan saja menyerang, Waspadalah sebelum negara api menyerang komputer anda. :ceyem

Dan satu hal lagi ,TS bukanlah seorang hacker jadi jangan pernah minta tolong untuk menghack komputer igo yah gan

Subes bersabda :

Quote:

Spoiler for source:

Quote:

Sumber : Ditulis oleh TS, data ref dari Pakar IT ini

Gambar : By Google

Gambar : By Google

Sekian dulu thread ini, semoga bermanfaat dan terima kasih buat semua yang telah sudi mampir ke thread ane.

Diubah oleh budhie 06-12-2017 11:53

indriketaren memberi reputasi

1

59K

Kutip

647

Balasan

Komentar yang asik ya

Urutan

Terbaru

Terlama

Komentar yang asik ya

Komunitas Pilihan