- Beranda

- Komunitas

- Entertainment

- The Lounge

Simjacker, cara terbaru memata-matai lewat handphone

TS

heatbl4st

Simjacker, cara terbaru memata-matai lewat handphone

Belum lama ini AdaptiveMobile Security, sebuah perusahaan mobile security yang berasal dari Irlandia, menemukan celah keamanan baru di handphone. Laporan tersebut diumumkan pada tanggal 12 September 2019 (masih baru banget!). Celah keamanan ini melibatkan instruksi di handphone melalui SMS dan Aplikasi SIM Toolkit

Bagaimana cara kerjanya

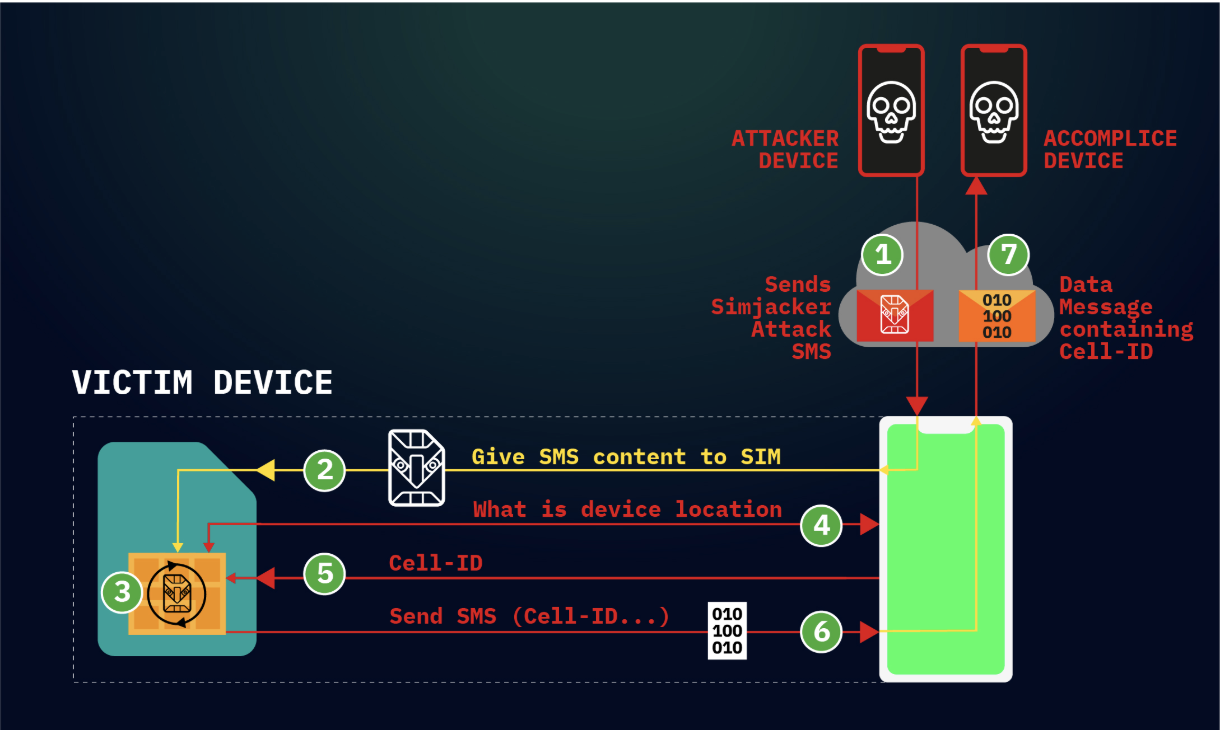

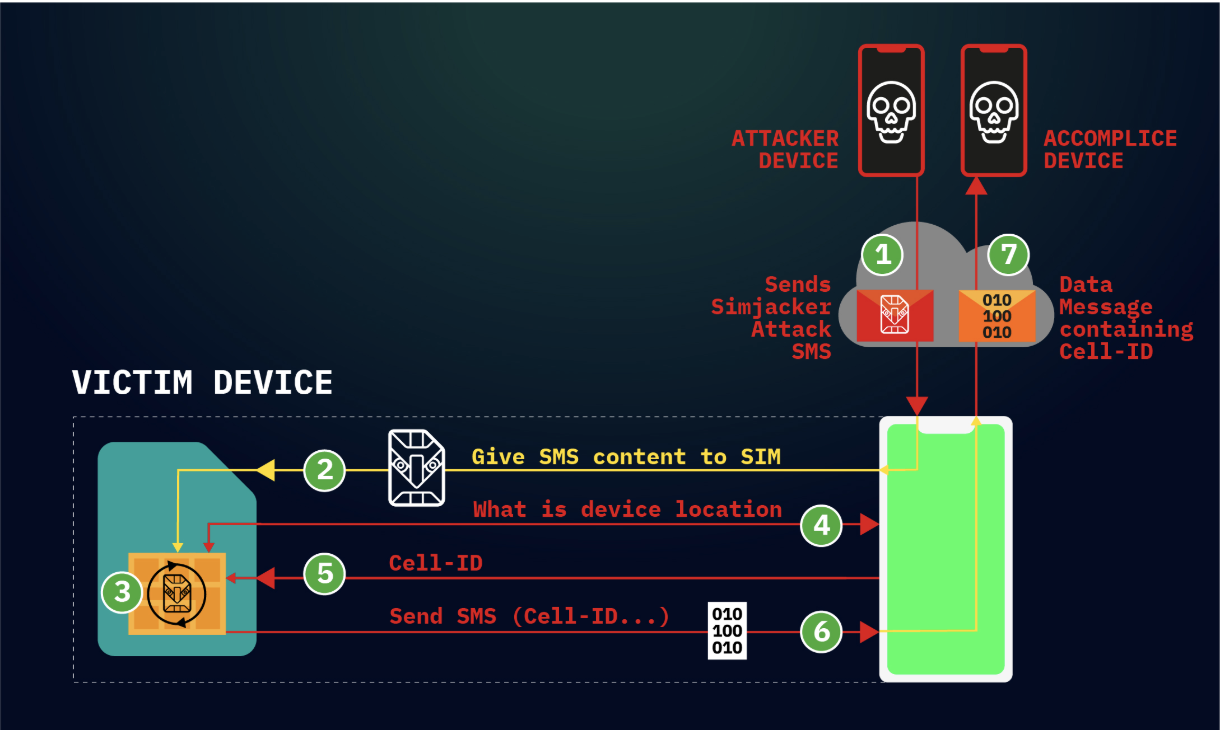

Cara kerjanya dimulai ketika attacker mengirimkan SMS yang berisi serangkaian instruksi/perintah yang dibuat sedemikian rupa sehingga akan dieksekusi oleh SIM Toolkit. Secara spesifik yaitu software S@T Browser, yang ada di SIM Toolkit. Test yang pertama kali dilakukan oleh AdaptiveMedia, adalah meminta lokasi dan IMEI handphone. Instruksi Simjacker ini kemudian mengirimkan informasi tersebut ke attacker, juga melalui SMS (yang disebut oleh AdaptiveMobile sebagai 'data message'). Untuk lebih jelasnya bisa lihat diagram yang dibuat mereka:

Nah yang ngerinya, semua aktivitas terima dan kirim SMS ini tanpa diketahui sama sekali oleh si empunya handphone. Kalau dicek di inbox dan outbox, gak ada sama sekali. Serem kan..

Kenapa bisa terjadi

Serangan ini bisa berhasil dilakukan karena SMS dengan instruksi spesifik tadi memang bisa dilakukan (dan sudah pernah didemonstrasikan sebelumnya di kesempatan lain). Serangan Simjacker ini, sejatinya pengembangan dari instruksi via SMS dan memanfaatkan S@T Browser, sebuah teknologi legacy yang terakhir diupdate tahun 2009. Menurut AdaptiveMobile, protokol S@T masih digunakan sekurangnya di 30 negara dan melibatkan sekitar 1 miliar pengguna. Sayangnya daftar negara-negaranya tidak disebutkan.

Bukan hanya lokasi

Nah selain dari lokasi atau IMEI, masih ada lagi instruksi-instruksi yang bisa dieksploitasi (yang tidak dijelaskan apakah dilakukan atau tidak di laporan tsb), yaitu:

1. PLAY TONE

2. SEND SHORT MESSAGE

3. SET UP CALL

4. SEND USSD

5. SEND SS

6. PROVIDE LOCAL INFORMATION

Location Information, IMEI, Battery, Network, Language, etc

8. POWER OFF CARD

9. RUN AT COMMAND

10. SEND DTMF COMMAND

11. LAUNCH BROWSER

12. OPEN CHANNEL

CS BEARER, DATA SERVICE BEARER, LOCAL BEARER, UICC SERVER MODE, etc

13. SEND DATA

14. GET SERVICE INFORMATION

15 .SUBMIT MULTIMEDIA MESSAGE

16. GEOGRAPHICAL LOCATION REQUEST

Penyerang dapat menggunakan untuk, misalnya

1. Mis-informasi - mengirimkan SMS/MMS

2. Fraud - melakukan panggilan premium

3. Spionase - mendapatkan lokasi, sebagai alat pendengar

4. Menyebarkan malware

5. Denial of service - men-nonaktifkan SIM

6. Ekstrak informasi dari HP

7. dll

Siapa yang melakukan Simjacker

Dari laporan tersebut, dapat dibaca bahwa AdaptiveMobile percaya ada perusahaan swasta tertentu yang bekerja sama dengan pemerintah mengembangkan eksploitasi ini untuk memonitor individual yang menjadi target (tanpa menyebutkan negara mana). Di salah satu negara, AdaptiveMobile lagi, mendeteksi sekitar 100-150 nomor telepon mendapatkan serangan simjacker setiap hari. Bahkan beberapa nomor telepon, diperkirakan individual yang bernilai tinggi, mendapatkan serangan ratusan kali selama rentang 7 hari.

Demikian Gan/Sis beritanya, semoga berguna. Untuk mengetahui lebih lanjut, bisa lihat referensi berikut:

Simjacker - Next Generation Spying over Mobile

SIMToolkit

dan coba search di mbah google.

Terima kasih!

Diubah oleh heatbl4st 14-09-2019 08:08

anasabila memberi reputasi

1

576

0

Komentar yang asik ya

Komentar yang asik ya

Komunitas Pilihan