- Beranda

- Komunitas

- Entertainment

- The Lounge

Ini gan malware paling rajin yang sering hinggap di kompi agan

TS

malware.trojan

Ini gan malware paling rajin yang sering hinggap di kompi agan

Quote:

Quote:

Mungkin kebanyakan dari kita sering mengalami hal hal menyebalkan yang berkaitan dengan keluarga malware.

Mulai dari aplikasi menjadi kotak kotak, bahkan hingga kompi agan gak bisa install software apapun.

Jangan bosen ya gan, baca baca thread ane yang sederhana ini, semoga dengan thread ini agan bisa mengenali beberapa Virus yang ada di kompi agan.

Langsung ajah Cek It Out....

Mulai dari aplikasi menjadi kotak kotak, bahkan hingga kompi agan gak bisa install software apapun.

Jangan bosen ya gan, baca baca thread ane yang sederhana ini, semoga dengan thread ini agan bisa mengenali beberapa Virus yang ada di kompi agan.

Langsung ajah Cek It Out....

Quote:

1. Worm(win 32/Ramnit)

Quote:

Mungkin Virus ini yang sering agan semua temui di hampir semua Kompi.

Mulai dari:

1. Autorun (keluaran dari SMADAV)

2. Copy shortcut (Keluaran dari Kracker)

3. pnb.dll (keluaran dari keyloger)

4. pmp_usb.ini (keluaran dari cheat game)

5. bahkan file extra archive dari hug ramnit.

Gak semua kerusakan file berasal dari Ramnit ini loh, inilah gejala gejala kompi kita terinfeksi oleh ramnit ini:

1. Virus akan membuat browser Internet Explorer menampilkan halaman yang berisi penawaran iklan, game, dan terkadang gamabar p#rn# dalam jumlah yang banyak secara terus menerus selama komputer terkoneksi internet.

2. Gejala selanjutnya adalah, icon removable media berubah menjadi icon folder. Setelah itu pengguna tidak dapat mengakses flashdisk tersebut dengan peringatan Access is denied. Dan terakhir muncul pula pesan Compressed (zipped) Folders pada saat mengklik drive tersebut.

3. Muncul banyak file dengan nama file 'Copy of Shortcut to (1).lnk' s/d 'Copy of Shortcut to (4).lnk' di flashdisk pengguna. File ini digunakan oleh virus untuk menggandakan dirinya ketika dieksekusi pengguna.

4. Salah satu hal yang unik dan membuat virus ini sangat mudah aktif dan sulit dibasmi adalah setiap kali user melakukan klik kanan. Selain menampilkan menu klik kanan, secara tidak langsung pengguna komputer juga telah menjalankan virus ini.

Selain ciri-ciri tersebut, perlu diketahui juga bahwa Ramnit juga memiliki file induk yang sudah dipersiapkan di direktori :USB Flash:\RECYCLER\nama_acak.exe

Virus ini juga akan menjangkit file berekstensi exe, dan setiap file exe yang terinfeksi akan mempunyai ukuran 107KB lebih besar dari ukuran awalnya. Selain itu Ramnit akan menduplikasikan file tersebut di dalam folder yang sama.

Cara untuk mengatasinya ya itu:

Dengan CMD.

1.Buka CMD dengan cara klik Start - pada "search program and files" ketik CMD lalu enter. Bisa juga menggunakan tombol windows key + R pada keyboard.

2.Ketikkan attrib -h -r -s /s /d f:\*.* huruf f diganti dengan letak flesdis sobat. kalau fledisnya di G ya ganti dengan g. Jika sudah lalu enter. perintah ini akan bekerja mengembalikan folder yang sudah terinfeksi virus shortcut

3. Buka drive flasdisknya. jika filenya masih belum muncul silakan refresh. muncul deh terus hapus.

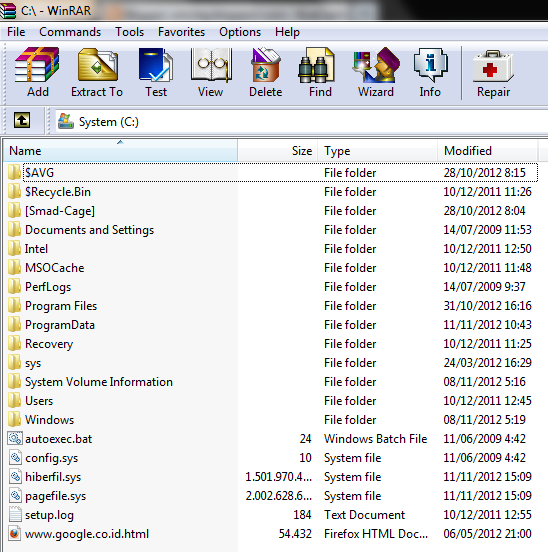

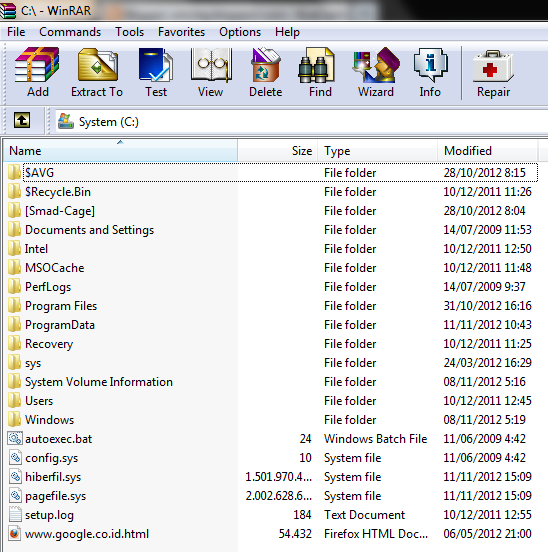

Dengan Winrar.

1. Klik windows di dekstop.

2. Setelah popup muncul, klik winrar.

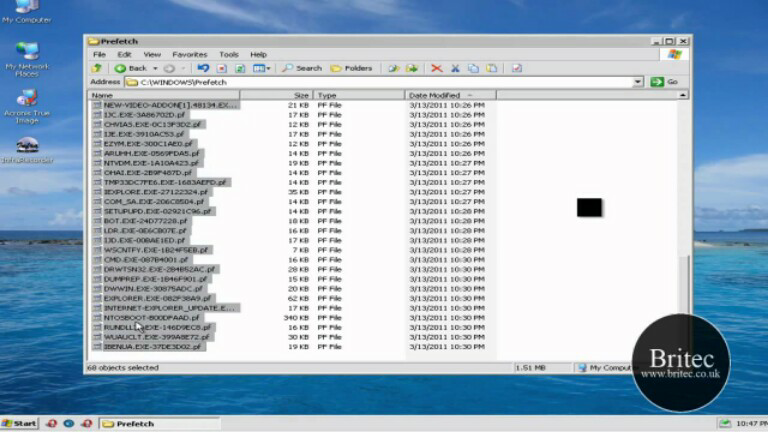

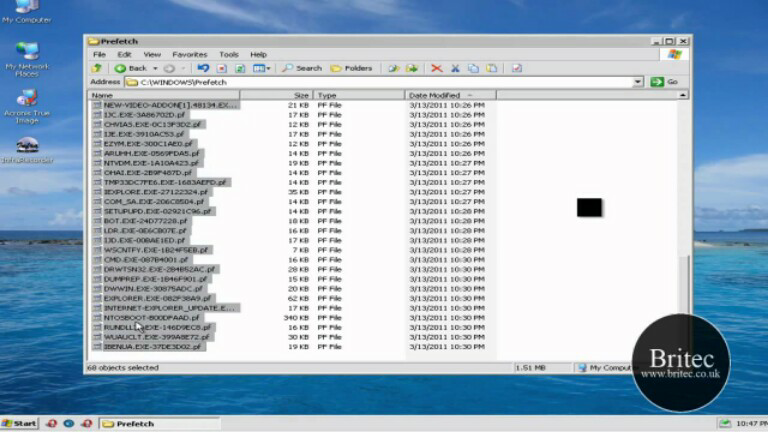

3. setelah di klik maka tampilan akan seperti ini.

4. cari lah file file hiden karena dengan winrar maka file extra hidden sekalipun akan terlihat dengan winrar.

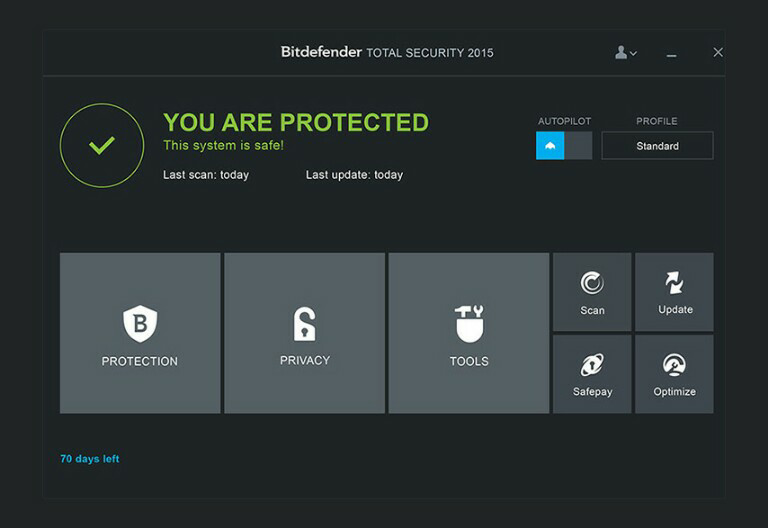

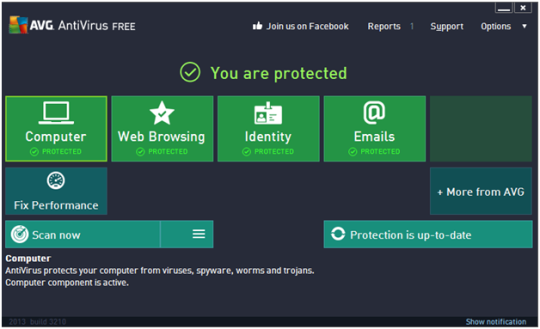

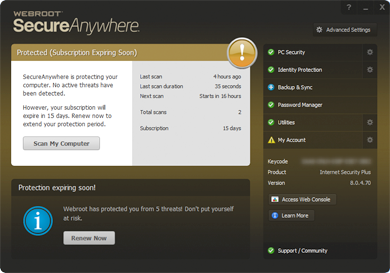

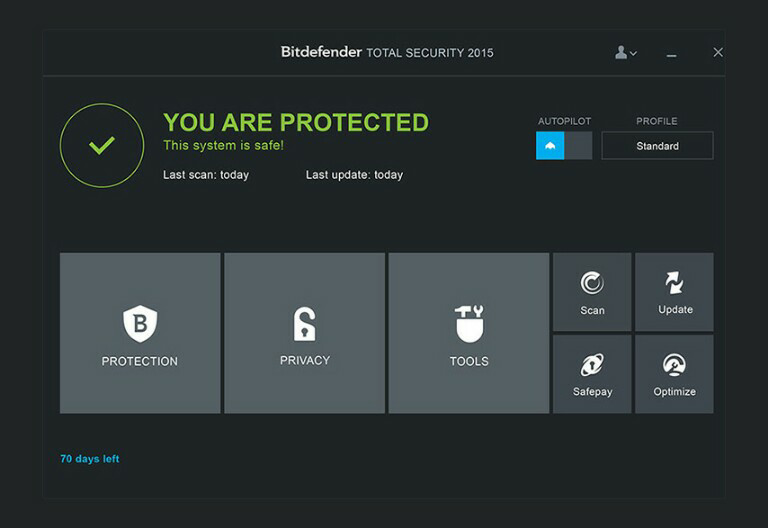

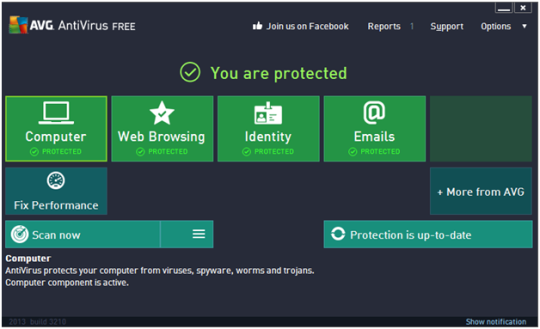

Menggunakan Bit defender, kaspersky, dan anti Virus premium lainnya.

1. buka anti virus.

Dari semua tampilan anti virus di atas kita tinggal klik scan dan biarkan proses selesai. lalu fix all.

Antisipasi Virus Ramnit :

1. Matikan autorun.inf windows caranya dengan menggunakan run > gpedit.msc > Cumputer Configuration > Administrative template > System > Turn off Autoplay > Enable (alldrive).

2. Rubah beberapa ektensi file yang berpotensi digunakan oleh virus dengan assosiasi file ( misalnya: assoc .vbs=txtfile ) terutama untuk Virus ramnit adalah ekstensi .cpl

3. Hapus selalu folder recycler didalam UFD , bila tidak bisa ada kemungkinan komputer kita terinfeksi Virus. Caranya hapus dengan menggunakan mini windows Xp ( hiren BOOt CD ) atau system berbasis linux , folder recycler dan _restore yang ada di folder systeminformation.

4. Install Anti virus dan selalu Update database terbaru.

Mulai dari:

1. Autorun (keluaran dari SMADAV)

2. Copy shortcut (Keluaran dari Kracker)

3. pnb.dll (keluaran dari keyloger)

4. pmp_usb.ini (keluaran dari cheat game)

5. bahkan file extra archive dari hug ramnit.

Gak semua kerusakan file berasal dari Ramnit ini loh, inilah gejala gejala kompi kita terinfeksi oleh ramnit ini:

1. Virus akan membuat browser Internet Explorer menampilkan halaman yang berisi penawaran iklan, game, dan terkadang gamabar p#rn# dalam jumlah yang banyak secara terus menerus selama komputer terkoneksi internet.

2. Gejala selanjutnya adalah, icon removable media berubah menjadi icon folder. Setelah itu pengguna tidak dapat mengakses flashdisk tersebut dengan peringatan Access is denied. Dan terakhir muncul pula pesan Compressed (zipped) Folders pada saat mengklik drive tersebut.

3. Muncul banyak file dengan nama file 'Copy of Shortcut to (1).lnk' s/d 'Copy of Shortcut to (4).lnk' di flashdisk pengguna. File ini digunakan oleh virus untuk menggandakan dirinya ketika dieksekusi pengguna.

4. Salah satu hal yang unik dan membuat virus ini sangat mudah aktif dan sulit dibasmi adalah setiap kali user melakukan klik kanan. Selain menampilkan menu klik kanan, secara tidak langsung pengguna komputer juga telah menjalankan virus ini.

Selain ciri-ciri tersebut, perlu diketahui juga bahwa Ramnit juga memiliki file induk yang sudah dipersiapkan di direktori :USB Flash:\RECYCLER\nama_acak.exe

Virus ini juga akan menjangkit file berekstensi exe, dan setiap file exe yang terinfeksi akan mempunyai ukuran 107KB lebih besar dari ukuran awalnya. Selain itu Ramnit akan menduplikasikan file tersebut di dalam folder yang sama.

Cara untuk mengatasinya ya itu:

Dengan CMD.

1.Buka CMD dengan cara klik Start - pada "search program and files" ketik CMD lalu enter. Bisa juga menggunakan tombol windows key + R pada keyboard.

2.Ketikkan attrib -h -r -s /s /d f:\*.* huruf f diganti dengan letak flesdis sobat. kalau fledisnya di G ya ganti dengan g. Jika sudah lalu enter. perintah ini akan bekerja mengembalikan folder yang sudah terinfeksi virus shortcut

3. Buka drive flasdisknya. jika filenya masih belum muncul silakan refresh. muncul deh terus hapus.

Dengan Winrar.

1. Klik windows di dekstop.

2. Setelah popup muncul, klik winrar.

3. setelah di klik maka tampilan akan seperti ini.

4. cari lah file file hiden karena dengan winrar maka file extra hidden sekalipun akan terlihat dengan winrar.

Menggunakan Bit defender, kaspersky, dan anti Virus premium lainnya.

1. buka anti virus.

Dari semua tampilan anti virus di atas kita tinggal klik scan dan biarkan proses selesai. lalu fix all.

Antisipasi Virus Ramnit :

1. Matikan autorun.inf windows caranya dengan menggunakan run > gpedit.msc > Cumputer Configuration > Administrative template > System > Turn off Autoplay > Enable (alldrive).

2. Rubah beberapa ektensi file yang berpotensi digunakan oleh virus dengan assosiasi file ( misalnya: assoc .vbs=txtfile ) terutama untuk Virus ramnit adalah ekstensi .cpl

3. Hapus selalu folder recycler didalam UFD , bila tidak bisa ada kemungkinan komputer kita terinfeksi Virus. Caranya hapus dengan menggunakan mini windows Xp ( hiren BOOt CD ) atau system berbasis linux , folder recycler dan _restore yang ada di folder systeminformation.

4. Install Anti virus dan selalu Update database terbaru.

Quote:

2. Sality

Quote:

Sality adalah salah satu virus komputer (malware; malicious software) yang masuk ke dalam sistem Microsoft Windows, khususnya pada berkas yang mudah dieksekusi (executable berupa berkas dengan akhiran EXE), sehingga virus akan menduplikasi dan menyebar otomatis ketika membuka berbagai program/ aplikasi pada komputer. Sality disuntikan ke dalam sistem dengan tujuan merusak aplikasi serta mencuri berbagai berkas di dalamnya.Nama Sality merupakan kepanjangan dari "Salavat City", nama sebuah kota di Rusia yang diduga kuat tempat asal penciptanya.

Cara Kerja Sality

Secara kasat mata, tidak terlalu banyak perbedaan antara file yang terinfeksi dengan file yang belum terinfeksi, yang membedakan hanyalah ukuran yang bertambah lebih besar dari ukuran sebelum terinfeksi, biasanya ukuran yang bertambah hanya beberapa KB saja.

Jika file terinfeksi tersebut dijalankan, maka file tersebut dapat berjalan seperti biasanya, sehingga user tidak mengira bahwa file yang ia jalankan tersebut telah terinfeksi virus, padahal di balik itu Sality sudah menetap di sistem. Virus Sality juga mampu menginjeksi file tumpangannya dengna ukuran file bervirus tidak seragam, sehingga lebih sulit dibedakan dibandingkan virus lain. Sality akan bekerja ekstra cepat dalam mengembang biakkan anak-anaknya, Inilah satu alasan mengapa sulitnya membersihkan virus satu ini, dimana anak-anak tersebut akan mengembangkan diri secara terus menerus, sementara Ibu(mother)nya akan menetap berdiam diri. Tugas kita yang paling sulit adalah menemukan dimana tempat Induk semangnya berada sekaligus menghapusnya, karena percuma pabila kita hanya melenyapkan anak-anaknya saja sementara induknya masih tetap duduk manis di singgasananya.

Sality akan sangat erbahaya lagi kala PC/Laptop kita terhung dengan jaringan computer dengan banyak client lain, hal ini bisa menyebabkan penyebarannya mewabah ke berbagai PC/Laptop lain di seluruh jaringan tersebut.

Cara mengatasi SALITY ini adalah:

1. Putuskan Akses Internet atau Wireless

Matikan Autoplay/Autorun, dengan cara masuk ke Control Panel>Hardware and Sound>Autoplay>lalu hapus tanda centang-nya

2. Matikan Proses-proses misterius yang sedang berjalan dengan task manager atau program pemutus lainnya.

3. Masuk ke Drive yang terinfeksi, jika ada File yang bernama Autorun.inf, Hapus saja!

4. setelah itu kita beranjak ke bentuk fisik si sality, biasanya berekstensi *.exe atau *.pif, dari mana tahunya kalau itu virus sality? anda bisa menggunakan Kaspersky, lalu masuk ke drive tersebut, nanti akan terdeteksi Kaspersky dan diberitahukan nama virus-nya.

Re-Name Virusnya! rename dengan menggunakan nama acak-acakan juga boleh! lalu ganti ekstensi-nya, misalkan yang tadinya ia *.exe, ganti menjadi *.doc, *.jpg, atau lainnya!

5. Lalu Hapus! Sality tak akan kembali lagi!

Cara Kerja Sality

Secara kasat mata, tidak terlalu banyak perbedaan antara file yang terinfeksi dengan file yang belum terinfeksi, yang membedakan hanyalah ukuran yang bertambah lebih besar dari ukuran sebelum terinfeksi, biasanya ukuran yang bertambah hanya beberapa KB saja.

Jika file terinfeksi tersebut dijalankan, maka file tersebut dapat berjalan seperti biasanya, sehingga user tidak mengira bahwa file yang ia jalankan tersebut telah terinfeksi virus, padahal di balik itu Sality sudah menetap di sistem. Virus Sality juga mampu menginjeksi file tumpangannya dengna ukuran file bervirus tidak seragam, sehingga lebih sulit dibedakan dibandingkan virus lain. Sality akan bekerja ekstra cepat dalam mengembang biakkan anak-anaknya, Inilah satu alasan mengapa sulitnya membersihkan virus satu ini, dimana anak-anak tersebut akan mengembangkan diri secara terus menerus, sementara Ibu(mother)nya akan menetap berdiam diri. Tugas kita yang paling sulit adalah menemukan dimana tempat Induk semangnya berada sekaligus menghapusnya, karena percuma pabila kita hanya melenyapkan anak-anaknya saja sementara induknya masih tetap duduk manis di singgasananya.

Sality akan sangat erbahaya lagi kala PC/Laptop kita terhung dengan jaringan computer dengan banyak client lain, hal ini bisa menyebabkan penyebarannya mewabah ke berbagai PC/Laptop lain di seluruh jaringan tersebut.

Cara mengatasi SALITY ini adalah:

1. Putuskan Akses Internet atau Wireless

Matikan Autoplay/Autorun, dengan cara masuk ke Control Panel>Hardware and Sound>Autoplay>lalu hapus tanda centang-nya

2. Matikan Proses-proses misterius yang sedang berjalan dengan task manager atau program pemutus lainnya.

3. Masuk ke Drive yang terinfeksi, jika ada File yang bernama Autorun.inf, Hapus saja!

4. setelah itu kita beranjak ke bentuk fisik si sality, biasanya berekstensi *.exe atau *.pif, dari mana tahunya kalau itu virus sality? anda bisa menggunakan Kaspersky, lalu masuk ke drive tersebut, nanti akan terdeteksi Kaspersky dan diberitahukan nama virus-nya.

Re-Name Virusnya! rename dengan menggunakan nama acak-acakan juga boleh! lalu ganti ekstensi-nya, misalkan yang tadinya ia *.exe, ganti menjadi *.doc, *.jpg, atau lainnya!

5. Lalu Hapus! Sality tak akan kembali lagi!

Quote:

3. Trojan

Quote:

Trojan horse atau Kuda Troya atau yang lebih dikenal sebagai Trojan dalam keamanan komputer merujuk kepada sebuah bentuk perangkat lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah sistem atau jaringan. Tujuan dari Trojan adalah memperoleh informasi dari target (password, kebiasaan user yang tercatat dalam system log, data, dan lain-lain), dan mengendalikan target (memperoleh hak akses pada target).

Keunikan Trojan.

Trojan berbeda dengan jenis perangkat lunak mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

1. Trojan bersifat "stealth" (siluman dan tidak terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program tersebut merupakan program baik-baik, sementara virus komputer atau worm bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi crash.

2. Trojan dikendalikan dari komputer lain (komputer attacker).

Jenis jenis Trojan:

1. Pencuri password: Jenis Trojan ini dapat mencari password yang disimpan di dalam sistem operasi (/etc/passwd atau /etc/shadow dalam keluarga sistem operasi UNIX atau berkas Security Account Manager (SAM) dalam keluarga sistem operasi Windows NT) dan akan mengirimkannya kepada si penyerang yang asli. Selain itu, jenis Trojan ini juga dapat menipu pengguna dengan membuat tampilan seolah-olah dirinya adalah layar login (/sbin/login dalam sistem operasi UNIX atau Winlogon.exe dalam sistem operasi Windows NT) serta menunggu pengguna untuk memasukkan passwordnya dan mengirimkannya kepada penyerang. Contoh dari jenis ini adalah Passfilt Trojan yang bertindak seolah-olah dirinya adalah berkas Passfilt.dll yang aslinya digunakan untuk menambah keamanan password dalam sistem operasi Windows NT, tapi disalahgunakan menjadi sebuah program pencuri password.

2. Pencatat penekanan tombol (keystroke logger/keylogger): Jenis Trojan ini akan memantau semua yang diketikkan oleh pengguna dan akan mengirimkannya kepada penyerang. Jenis ini berbeda dengan spyware, meski dua hal tersebut melakukan hal yang serupa (memata-matai pengguna).

3. Tool administrasi jarak jauh (Remote Administration Tools/RAT): Jenis Trojan ini mengizinkan para penyerang untuk mengambil alih kontrol secara penuh terhadap sistem dan melakukan apapun yang mereka mau dari jarak jauh, seperti memformat hard disk, mencuri atau menghapus data dan lain-lain. Contoh dari Trojan ini adalah Back Orifice, Back Orifice 2000, dan SubSeven.

4. DDoS Trojan atau Zombie Trojan: Jenis Trojan ini digunakan untuk menjadikan sistem yang terinfeksi agar dapat melakukan serangan penolakan layanan secara terdistribusi terhadap host target.

5. Ada lagi sebuah jenis Trojan yang mengimbuhkan dirinya sendiri ke sebuah program untuk memodifikasi cara kerja program yang diimbuhinya. Jenis Trojan ini disebut sebagai Trojan virus.

6. Cookies Stuffing, ini adalah script yang termasuk dalam metode blackhat, gunanya untuk membajak tracking code penjualan suatu produk, sehingga komisi penjualan diterima oleh pemasang cookies stuffing, bukan oleh orang yang terlebih dahulu mereferensikan penjualan produk tersebut di internet.

Cara mengatasi Trojan:

1. Memeriksa Listening Port

Mendeteksi keberadaan Trojan merupakan sebuah tindakan yang agak sulit dilakukan. Cara termudah adalah dengan melihat port-port mana yang terbuka dan sedang berada dalam keadaan "listening", dengan menggunakan utilitas tertentu semacam Netstat. Hal ini dikarenakan banyak Trojan berjalan sebagai sebuah layanan sistem, dan bekerja di latar belakang (background), sehingga Trojan-Trojan tersebut dapat menerima perintah dari penyerang dari jarak jauh. Ketika sebuah transmisi UDP atau TCP dilakukan, tapi transmisi tersebut dari port (yang berada dalam keadaan "listening") atau alamat yang tidak dikenali, maka hal tersebut bisa dijadikan pedoman bahwa sistem yang bersangkutan telah terinfeksi oleh Trojan Horse.

Berikut ini adalah contoh penggunaan utilitas Netstat dalam Windows XP Professional:

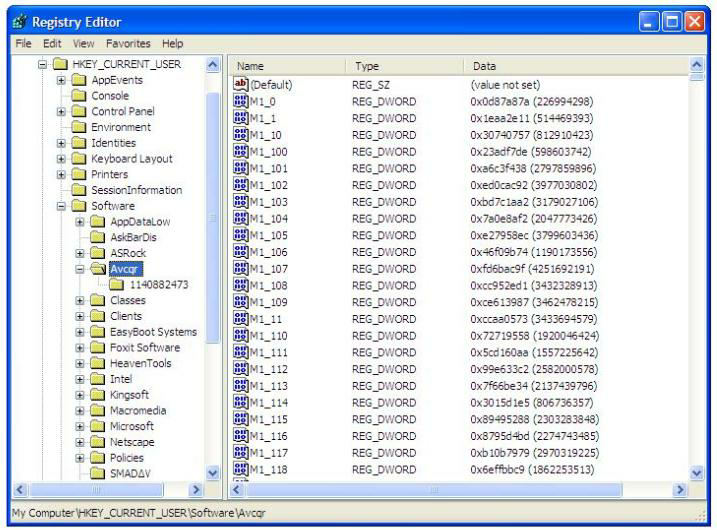

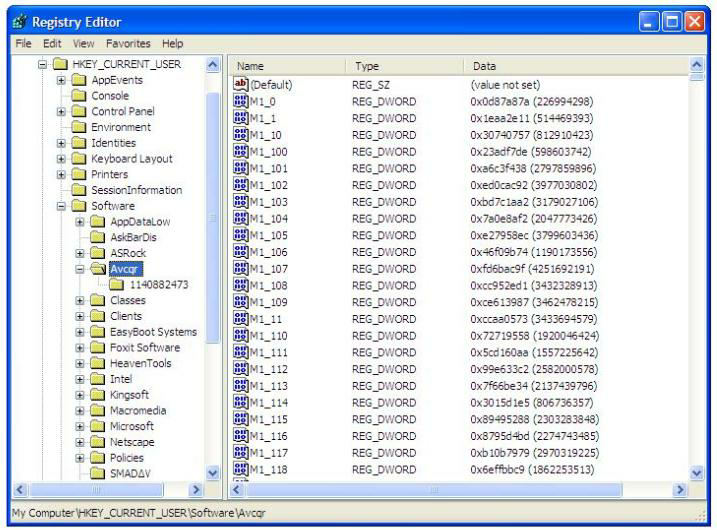

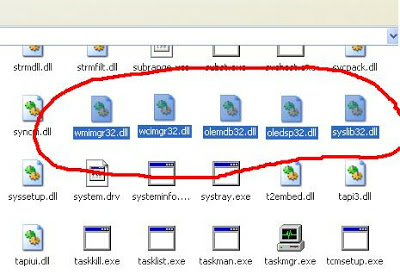

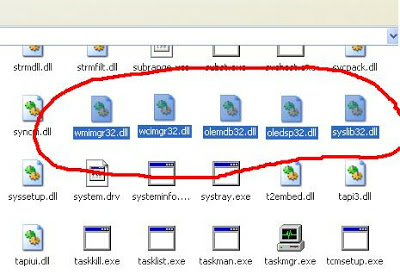

2. Membuat Snapshot

Cara lainnya yang dapat digunakan adalah dengan membuat sebuah "snapshot" terhadap semua berkas program (*.EXE, *.DLL, *.COM, *.VXD, dan lain-lain) dan membandingkannya seiring dengan waktu dengan versi-versi terdahulunya, dalam kondisi komputer tidak terkoneksi ke jaringan. Hal ini dapat dilakukan dengan membuat sebuah checksum terhadap semua berkas program (dengan CRC atau MD5 atau mekanisme lainnya). Karena seringnya Trojan dimasukkan ke dalam direktori di mana sistem operasi berada (\WINDOWS atau \WINNT untuk Windows atau /bin, /usr/bin, /sbin, /usr/sbin dalam keluarga UNIX), maka yang patut dicurigai adalah berkas-berkas yang berada di dalam direktori tersebut. Banyak berkas yang dapat dicurigai, khususnya berkas-berkas program yang memiliki nama yang mirip dengan berkas yang "baik-baik" (seperti "svch0st.exe", dari yang seharusnya "svchost.exe", sebuah berkas yang dijalankan oleh banyak layanan sistem operasi Windows) dapat dicurigai sebagai Trojan Horse.

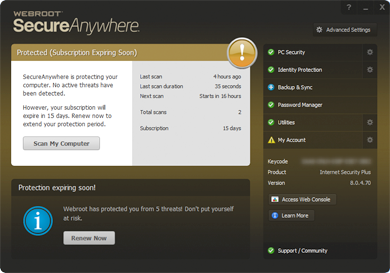

3. Antivirus

Cara terakhir adalah dengan menggunakan sebuah perangkat lunak antivirus, yang dilengkapi kemampuan untuk mendeteksi Trojan yang dipadukan dengan firewall yang memonitor setiap transmisi yang masuk dan keluar. Cara ini lebih efisien, tapi lebih mahal, karena umumnya perangkat lunak antivirus yang dipadukan dengan firewall memiliki harga yang lebih mahal dibandingkan dengan dua cara di atas (yang cenderung "gratis"). Memang, ada beberapa perangkat yang gratis, tapi tetap saja dibutuhkan waktu, tenaga dan uang untuk mendapatkannya (mengunduhnya dari Internet).

recomend: BitDefender, kaspersky, webroot, dan AVG.

Keunikan Trojan.

Trojan berbeda dengan jenis perangkat lunak mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

1. Trojan bersifat "stealth" (siluman dan tidak terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program tersebut merupakan program baik-baik, sementara virus komputer atau worm bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi crash.

2. Trojan dikendalikan dari komputer lain (komputer attacker).

Jenis jenis Trojan:

1. Pencuri password: Jenis Trojan ini dapat mencari password yang disimpan di dalam sistem operasi (/etc/passwd atau /etc/shadow dalam keluarga sistem operasi UNIX atau berkas Security Account Manager (SAM) dalam keluarga sistem operasi Windows NT) dan akan mengirimkannya kepada si penyerang yang asli. Selain itu, jenis Trojan ini juga dapat menipu pengguna dengan membuat tampilan seolah-olah dirinya adalah layar login (/sbin/login dalam sistem operasi UNIX atau Winlogon.exe dalam sistem operasi Windows NT) serta menunggu pengguna untuk memasukkan passwordnya dan mengirimkannya kepada penyerang. Contoh dari jenis ini adalah Passfilt Trojan yang bertindak seolah-olah dirinya adalah berkas Passfilt.dll yang aslinya digunakan untuk menambah keamanan password dalam sistem operasi Windows NT, tapi disalahgunakan menjadi sebuah program pencuri password.

2. Pencatat penekanan tombol (keystroke logger/keylogger): Jenis Trojan ini akan memantau semua yang diketikkan oleh pengguna dan akan mengirimkannya kepada penyerang. Jenis ini berbeda dengan spyware, meski dua hal tersebut melakukan hal yang serupa (memata-matai pengguna).

3. Tool administrasi jarak jauh (Remote Administration Tools/RAT): Jenis Trojan ini mengizinkan para penyerang untuk mengambil alih kontrol secara penuh terhadap sistem dan melakukan apapun yang mereka mau dari jarak jauh, seperti memformat hard disk, mencuri atau menghapus data dan lain-lain. Contoh dari Trojan ini adalah Back Orifice, Back Orifice 2000, dan SubSeven.

4. DDoS Trojan atau Zombie Trojan: Jenis Trojan ini digunakan untuk menjadikan sistem yang terinfeksi agar dapat melakukan serangan penolakan layanan secara terdistribusi terhadap host target.

5. Ada lagi sebuah jenis Trojan yang mengimbuhkan dirinya sendiri ke sebuah program untuk memodifikasi cara kerja program yang diimbuhinya. Jenis Trojan ini disebut sebagai Trojan virus.

6. Cookies Stuffing, ini adalah script yang termasuk dalam metode blackhat, gunanya untuk membajak tracking code penjualan suatu produk, sehingga komisi penjualan diterima oleh pemasang cookies stuffing, bukan oleh orang yang terlebih dahulu mereferensikan penjualan produk tersebut di internet.

Cara mengatasi Trojan:

1. Memeriksa Listening Port

Mendeteksi keberadaan Trojan merupakan sebuah tindakan yang agak sulit dilakukan. Cara termudah adalah dengan melihat port-port mana yang terbuka dan sedang berada dalam keadaan "listening", dengan menggunakan utilitas tertentu semacam Netstat. Hal ini dikarenakan banyak Trojan berjalan sebagai sebuah layanan sistem, dan bekerja di latar belakang (background), sehingga Trojan-Trojan tersebut dapat menerima perintah dari penyerang dari jarak jauh. Ketika sebuah transmisi UDP atau TCP dilakukan, tapi transmisi tersebut dari port (yang berada dalam keadaan "listening") atau alamat yang tidak dikenali, maka hal tersebut bisa dijadikan pedoman bahwa sistem yang bersangkutan telah terinfeksi oleh Trojan Horse.

Berikut ini adalah contoh penggunaan utilitas Netstat dalam Windows XP Professional:

Spoiler for spot:

C:\>netstat -a -b

Active Connections

Proto Local Address Foreign Address State PID

TCP windows-xp:epmap 0.0.0.0:0 LISTENING 956

c:\windows\system32\WS2_32.dll

C:\WINDOWS\system32\RPCRT4.dll

c:\windows\system32\rpcss.dll

C:\WINDOWS\system32\svchost.exe

-- unknown component(s) --

[svchost.exe]

TCP windows-xp:microsoft-ds 0.0.0.0:0 LISTENING 4

[System]

TCP windows-xp:50300 0.0.0.0:0 LISTENING 1908

[oodag.exe]

TCP windows-xp:1025 0.0.0.0:0 LISTENING 496

[alg.exe]

TCP windows-xp:1030 0.0.0.0:0 LISTENING 1252

[ccApp.exe]

UDP windows-xp:microsoft-ds *:* 4

[System]

UDP windows-xp:4500 *:* 724

[lsass.exe]

UDP windows-xp:isakmp *:* 724

[lsass.exe]

UDP windows-xp:1900 *:* 1192

c:\windows\system32\WS2_32.dll

c:\windows\system32\ssdpsrv.dll

C:\WINDOWS\system32\ADVAPI32.dll

C:\WINDOWS\system32\kernel32.dll

[svchost.exe]

UDP windows-xp:ntp *:* 1036

c:\windows\system32\WS2_32.dll

c:\windows\system32\w32time.dll

ntdll.dll

C:\WINDOWS\system32\kernel32.dll

[svchost.exe]

Active Connections

Proto Local Address Foreign Address State PID

TCP windows-xp:epmap 0.0.0.0:0 LISTENING 956

c:\windows\system32\WS2_32.dll

C:\WINDOWS\system32\RPCRT4.dll

c:\windows\system32\rpcss.dll

C:\WINDOWS\system32\svchost.exe

-- unknown component(s) --

[svchost.exe]

TCP windows-xp:microsoft-ds 0.0.0.0:0 LISTENING 4

[System]

TCP windows-xp:50300 0.0.0.0:0 LISTENING 1908

[oodag.exe]

TCP windows-xp:1025 0.0.0.0:0 LISTENING 496

[alg.exe]

TCP windows-xp:1030 0.0.0.0:0 LISTENING 1252

[ccApp.exe]

UDP windows-xp:microsoft-ds *:* 4

[System]

UDP windows-xp:4500 *:* 724

[lsass.exe]

UDP windows-xp:isakmp *:* 724

[lsass.exe]

UDP windows-xp:1900 *:* 1192

c:\windows\system32\WS2_32.dll

c:\windows\system32\ssdpsrv.dll

C:\WINDOWS\system32\ADVAPI32.dll

C:\WINDOWS\system32\kernel32.dll

[svchost.exe]

UDP windows-xp:ntp *:* 1036

c:\windows\system32\WS2_32.dll

c:\windows\system32\w32time.dll

ntdll.dll

C:\WINDOWS\system32\kernel32.dll

[svchost.exe]

2. Membuat Snapshot

Cara lainnya yang dapat digunakan adalah dengan membuat sebuah "snapshot" terhadap semua berkas program (*.EXE, *.DLL, *.COM, *.VXD, dan lain-lain) dan membandingkannya seiring dengan waktu dengan versi-versi terdahulunya, dalam kondisi komputer tidak terkoneksi ke jaringan. Hal ini dapat dilakukan dengan membuat sebuah checksum terhadap semua berkas program (dengan CRC atau MD5 atau mekanisme lainnya). Karena seringnya Trojan dimasukkan ke dalam direktori di mana sistem operasi berada (\WINDOWS atau \WINNT untuk Windows atau /bin, /usr/bin, /sbin, /usr/sbin dalam keluarga UNIX), maka yang patut dicurigai adalah berkas-berkas yang berada di dalam direktori tersebut. Banyak berkas yang dapat dicurigai, khususnya berkas-berkas program yang memiliki nama yang mirip dengan berkas yang "baik-baik" (seperti "svch0st.exe", dari yang seharusnya "svchost.exe", sebuah berkas yang dijalankan oleh banyak layanan sistem operasi Windows) dapat dicurigai sebagai Trojan Horse.

3. Antivirus

Cara terakhir adalah dengan menggunakan sebuah perangkat lunak antivirus, yang dilengkapi kemampuan untuk mendeteksi Trojan yang dipadukan dengan firewall yang memonitor setiap transmisi yang masuk dan keluar. Cara ini lebih efisien, tapi lebih mahal, karena umumnya perangkat lunak antivirus yang dipadukan dengan firewall memiliki harga yang lebih mahal dibandingkan dengan dua cara di atas (yang cenderung "gratis"). Memang, ada beberapa perangkat yang gratis, tapi tetap saja dibutuhkan waktu, tenaga dan uang untuk mendapatkannya (mengunduhnya dari Internet).

recomend: BitDefender, kaspersky, webroot, dan AVG.

0

8.9K

Kutip

61

Balasan

Komentar yang asik ya

Urutan

Terbaru

Terlama

Komentar yang asik ya

Komunitas Pilihan