- Beranda

- Komunitas

- Entertainment

- The Lounge

Mengenal lebih jauh Seorang Hacker.

TS

malware.trojan

Mengenal lebih jauh Seorang Hacker.

Quote:

Quote:

Hackeradalah julukan bagi seseorang yang menguasai keterampilan Hacking.

Pasti kalian ingat dong dengan serial Film Holywood yang berjudul; Cybergeddon, MR robot, Iron Man 3, Blackhat, Underground, dan lain lain yang masih berkaitan dengan kehidupan seorang Hacker.

Ya pasti seru dan penuh dengan tantangan.

Kali ini Ane mau share lebih dalam lagi mengenai seorang Hacker.

Langsung ajah Cek it out!!!

Pasti kalian ingat dong dengan serial Film Holywood yang berjudul; Cybergeddon, MR robot, Iron Man 3, Blackhat, Underground, dan lain lain yang masih berkaitan dengan kehidupan seorang Hacker.

Ya pasti seru dan penuh dengan tantangan.

Kali ini Ane mau share lebih dalam lagi mengenai seorang Hacker.

Langsung ajah Cek it out!!!

Quote:

Tingkatan Kemampuan para Hacker.

Quote:

Quote:

Berdasarkan kemampuan para Hacker, maka dibagi menjadi beberapa tingkatan.

Quote:

1.Elite

Quote:

Quote:

Elite Juga dikenal sebagai 3l33t, 3l337, 31337 atau kombinasi dari itu; merupakan ujung tombak industri keamanan jaringan.

Mereka memahami sistem operasi sisi luar dan dalam, sanggup mengkonfigurasi dan menyambungkan jaringan secara global. Sanggup melakukan pemrograman setiap harinya.

Mereka sangat efisien & terampil, menggunakan pengetahuannya dengan tepat.

Mereka seperti siluman yang dapat memasuki sistem tanpa terdeteksi, walaupun mereka tidak akan menghancurkan data-data yang ditemui. Karena mereka selalu mengikuti peraturan yang ada.

Mereka memahami sistem operasi sisi luar dan dalam, sanggup mengkonfigurasi dan menyambungkan jaringan secara global. Sanggup melakukan pemrograman setiap harinya.

Mereka sangat efisien & terampil, menggunakan pengetahuannya dengan tepat.

Mereka seperti siluman yang dapat memasuki sistem tanpa terdeteksi, walaupun mereka tidak akan menghancurkan data-data yang ditemui. Karena mereka selalu mengikuti peraturan yang ada.

Quote:

2. Semi elite

Quote:

Quote:

Hacker ini biasanya lebih muda daripada Elite. Mereka juga mempunyai kemampuan dan pengetahuan luas tentang komputer. Mereka mengerti tentang sistem operasi (termasuk lubangnya (vulnerability)). Biasanya dilengkapi dengan sejumlah kecil program cukup untuk mengubah program eksploit. Banyak serangan yang dipublikasi dilakukan oleh hacker tingkat ini. Sialnya oleh para Elite mereka sering kali dikategorikan Lamer.

Quote:

3. Developer Kidie

Quote:

Quote:

Sebutan ini ditujukan karena umur kelompok ini masih muda (ABG) dan masih sekolah.

Mereka membaca tentang metode hacking dan caranya di berbagai Sumber.

Mereka mencoba berbagai sistem sampai akhirnya berhasil dan mengumumkan keberhasilan mereka ke Hacker Kiddie lainnya.

Umumnya mereka masih menggunakan Grafic User Interface (GUI) dan baru belajar hal dasar dari UNIX, tanpa mampu menemukan lubang kelemahan baru di sistem operasi.

Mereka membaca tentang metode hacking dan caranya di berbagai Sumber.

Mereka mencoba berbagai sistem sampai akhirnya berhasil dan mengumumkan keberhasilan mereka ke Hacker Kiddie lainnya.

Umumnya mereka masih menggunakan Grafic User Interface (GUI) dan baru belajar hal dasar dari UNIX, tanpa mampu menemukan lubang kelemahan baru di sistem operasi.

Quote:

4. Script kiddie

Quote:

Quote:

Seperti developed kiddie, Script Kiddie biasanya melakukan aktivitas yang sama.

Seperti juga Lamers, mereka hanya mempunyai pengetahuan teknis networking yang sangat minimal. Biasanya tidak lepas dari GUI. Hacking dilakukan menggunakan trojan untuk menakuti dan menyusahkan hidup pengguna Internet.

Seperti juga Lamers, mereka hanya mempunyai pengetahuan teknis networking yang sangat minimal. Biasanya tidak lepas dari GUI. Hacking dilakukan menggunakan trojan untuk menakuti dan menyusahkan hidup pengguna Internet.

Quote:

5. Lammers

Quote:

Quote:

Mereka adalah orang tanpa pengalaman dan pengetahuan yang ingin menjadi peretas (wanna-be hacker).

Mereka biasanya membaca atau mendengar tentang hacker dan ingin menjadi seperti mereka. Penggunaan komputer mereka hanyalah untuk main game, IRC, tukar-menukar perangkat lunak bajakan dan mencuri kartu kredit.

Melakukan hacking menggunakan perangkat lunak trojan, nuke, dan DoS. Biasanya menyombongkan diri melalui IRC channel. Karena banyak kekurangan untuk mencapai elite, dalam perkembangannya mereka hanya akan sampai tingkat developed kiddie atau script kiddie saja.

Mereka biasanya membaca atau mendengar tentang hacker dan ingin menjadi seperti mereka. Penggunaan komputer mereka hanyalah untuk main game, IRC, tukar-menukar perangkat lunak bajakan dan mencuri kartu kredit.

Melakukan hacking menggunakan perangkat lunak trojan, nuke, dan DoS. Biasanya menyombongkan diri melalui IRC channel. Karena banyak kekurangan untuk mencapai elite, dalam perkembangannya mereka hanya akan sampai tingkat developed kiddie atau script kiddie saja.

Quote:

Dasar Bagaimana Seorang Hacker Bekerja?

Quote:

Quote:

Sebelum melakukan aksinya, seorang hacker biasanya Harus mengenali beberapa Objek sasaran, Baik itu dari bentuk sistem ataupun kinerjanya.

Inilah beberapa Cara hacker untuk mengenali Objek sasaran:

1. Mencari data perusahaan yang akan diserang misal membuka iklan lowongan, dari iklan lowongan kita bisa mengetahui sistem apa yang digunakan oleh perusahaan tersebut, biasanya setelah mengetahuinya sistem yang digunakan hacker akan mencari celah dari sistem tersebut.

2. Melihat history website, Dengan melihat history website menggunakan tools tertentu hacker ataupun menggunakan wayback machine, kita dapat mengetahui sistem apa yang digunakan oleh perusahaan tersebut dalam mengelola websitenya yang bisa digunakan untuk mencari celah keamanan

3. Social Engineering, Cara ini digunakan ketika hacker sulit mendapatkan informasi secara digital, hacker bisa mendekati orang yang memiliki kepentingan dalam sistem keamanannya dengan mendekatinya secara personal, mencari kesamaan hobby atau yang lainnya yang dari narasumber itu hacker dapat memperoleh informasi yang bisa di gunakan untuk mencari celah.

Inilah beberapa Cara hacker untuk mengenali Objek sasaran:

1. Mencari data perusahaan yang akan diserang misal membuka iklan lowongan, dari iklan lowongan kita bisa mengetahui sistem apa yang digunakan oleh perusahaan tersebut, biasanya setelah mengetahuinya sistem yang digunakan hacker akan mencari celah dari sistem tersebut.

2. Melihat history website, Dengan melihat history website menggunakan tools tertentu hacker ataupun menggunakan wayback machine, kita dapat mengetahui sistem apa yang digunakan oleh perusahaan tersebut dalam mengelola websitenya yang bisa digunakan untuk mencari celah keamanan

3. Social Engineering, Cara ini digunakan ketika hacker sulit mendapatkan informasi secara digital, hacker bisa mendekati orang yang memiliki kepentingan dalam sistem keamanannya dengan mendekatinya secara personal, mencari kesamaan hobby atau yang lainnya yang dari narasumber itu hacker dapat memperoleh informasi yang bisa di gunakan untuk mencari celah.

Quote:

Setelah mengenali sang Objek sasaranmaka para Hacker akan mulai mencari celah sistem keamanan yang diterapkan oleh Objek tersebut.

Dengan beberapa cara yaitu:

1. Memanfaatkan tidak adanya captha dan sanitasi input dengan HTML Injection, Ini adalah celah biasanya digunakan oleh hacker dalam menyerang, html injection biasanya digunakan dengan menyerang buku tamu (guest) – hacker biasanya menggunakan script html tertentu yang ketika di proses tidak ada sanitasi oleh website tertentu misal pada buku tamu website tertentu hacker mengisikan hacker kid” pada setiap form buku tamu yang pada outputnya akan menghasilkan tulisan dengan heading 1, biasanya dilanjutkan dengan memasukan java script, yang bila javascript tersebut di ekseskusi berarti hacker bisa menanam kode java script tertentu untuk mencuri data sensitif , hal ini diperparah jika tidak ada captha yang memungkinkan terjadinya spammer.

2. Memanfaatkan kecerobohan dalam struktur URL(local file inclusion). Misal : http://www.coba.co.id/main.php?content=folder/coba.html . Terlihat bahwa main.php memberi jalan ke halaman coba.htm yang ada pada folder ‘folder’ dengan memasukan parameter ‘content’ seandainya parameter itu tidak di protect dengan session maka hacker bisa memasukan beberapa include yang akan memunculkan data,misal dengan http://www.coba.co.id/main.php?content=./../../../../../../../../etc/paswd Bila tidak di protek akan muncul Isi file /etc/passwd yang berisi daftar user pada server ditampilkan pada area content. Bahkan pada kasus yang lain URL yang tidak cermat bisa disisipi shel tertentu yang membuat hacker bisa mengendalikan web server nya.

3. UNENCRYPTED stored password, Setelah web server dikuasai hacker dapat melanjutkan aksinya dengan melihat isi file konfigurasi koneksi database terletak pada directory inter/config.inc tersebut menggunakan perintah cat, kemudian mengintip tabel yang berisi username dan password pengelola CMS. Ternyata, bila kurang teliti admin web yang bersangkutan biasanya membiarkan password-password tersebut “telanjang” dengan ini hacker bisa mendapatkan akses admin.

4. Mencari port terbuka dengan nmap, Hacker biasanya menggunakan tools nmap untuk melakukan port scaning sehingga bsia diketahui port mana saja yang terbuka, dan jenis serangan apa yang bisa dilakukan dari port tersebut, dari port itu biasanya DOS dan DDOS bisa dilakukan.

Dengan beberapa cara yaitu:

1. Memanfaatkan tidak adanya captha dan sanitasi input dengan HTML Injection, Ini adalah celah biasanya digunakan oleh hacker dalam menyerang, html injection biasanya digunakan dengan menyerang buku tamu (guest) – hacker biasanya menggunakan script html tertentu yang ketika di proses tidak ada sanitasi oleh website tertentu misal pada buku tamu website tertentu hacker mengisikan hacker kid” pada setiap form buku tamu yang pada outputnya akan menghasilkan tulisan dengan heading 1, biasanya dilanjutkan dengan memasukan java script, yang bila javascript tersebut di ekseskusi berarti hacker bisa menanam kode java script tertentu untuk mencuri data sensitif , hal ini diperparah jika tidak ada captha yang memungkinkan terjadinya spammer.

2. Memanfaatkan kecerobohan dalam struktur URL(local file inclusion). Misal : http://www.coba.co.id/main.php?content=folder/coba.html . Terlihat bahwa main.php memberi jalan ke halaman coba.htm yang ada pada folder ‘folder’ dengan memasukan parameter ‘content’ seandainya parameter itu tidak di protect dengan session maka hacker bisa memasukan beberapa include yang akan memunculkan data,misal dengan http://www.coba.co.id/main.php?content=./../../../../../../../../etc/paswd Bila tidak di protek akan muncul Isi file /etc/passwd yang berisi daftar user pada server ditampilkan pada area content. Bahkan pada kasus yang lain URL yang tidak cermat bisa disisipi shel tertentu yang membuat hacker bisa mengendalikan web server nya.

3. UNENCRYPTED stored password, Setelah web server dikuasai hacker dapat melanjutkan aksinya dengan melihat isi file konfigurasi koneksi database terletak pada directory inter/config.inc tersebut menggunakan perintah cat, kemudian mengintip tabel yang berisi username dan password pengelola CMS. Ternyata, bila kurang teliti admin web yang bersangkutan biasanya membiarkan password-password tersebut “telanjang” dengan ini hacker bisa mendapatkan akses admin.

4. Mencari port terbuka dengan nmap, Hacker biasanya menggunakan tools nmap untuk melakukan port scaning sehingga bsia diketahui port mana saja yang terbuka, dan jenis serangan apa yang bisa dilakukan dari port tersebut, dari port itu biasanya DOS dan DDOS bisa dilakukan.

Quote:

TEKHNIK YANG BIASA DIGUNAKAN PARA HACKER.

Itulah beberapa tekhnik yang biasa dilakukan para Hacker.

Quote:

Quote:

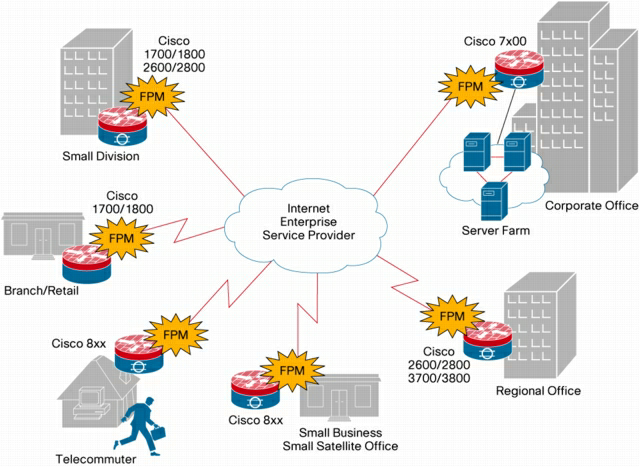

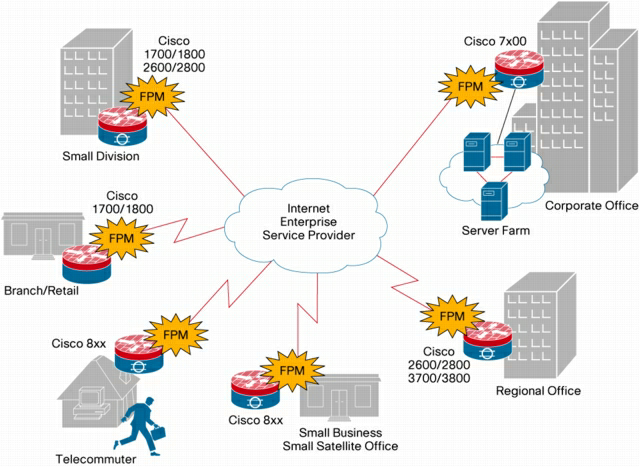

1. Menggunakan Sistem Jaringan (Internet)

1. Ip Spoofing

2. FTP attack

3. Unix Finger Exploits

4. Flooding & Broadcasting

5. Fragmented Packet Attacks

6. E-mail Exploits

1. Ip Spoofing

Spoiler for penjelasan:

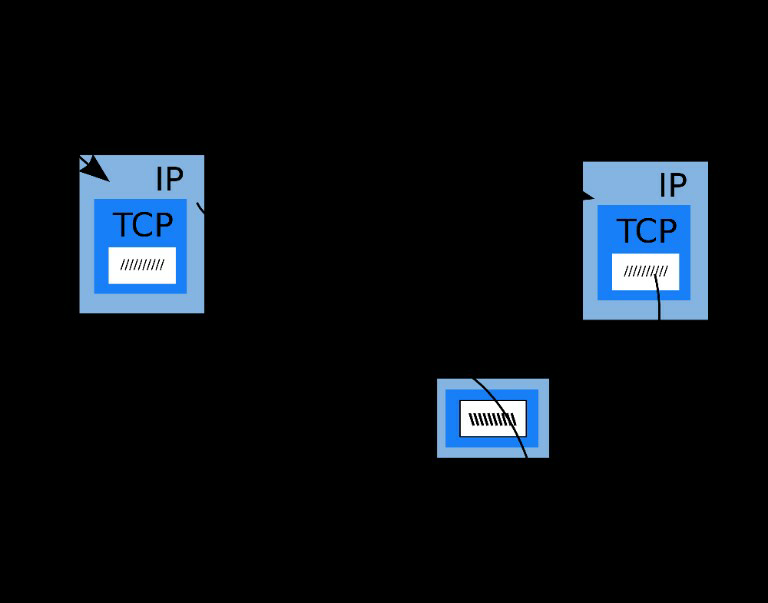

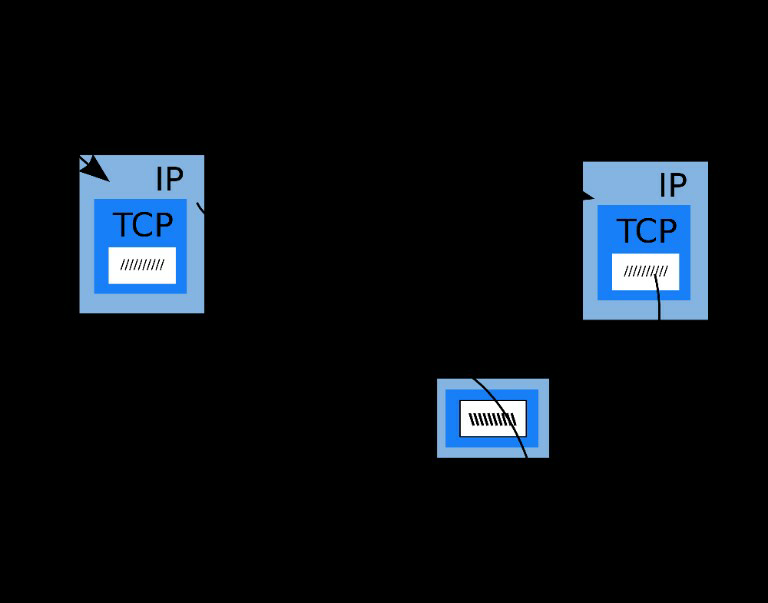

IP Spoofing juga dikenal sebagai Sumber Alamat Spoofing, yaitu pemalsuan alamat IP penyerang sehingga sasaran menganggap alamat IP penyerang adalah alamat IP host yang di Dalam, Dari jaringan Bukan Dari Luar jaringan.

Misalkan penyerang Mempunyai alamat IP tipe A 66.25.xx.xx ketika penyerang melakukan Serangan Maka Jaringan Yang Akan diserang menganggap IP penyerang adalah BAGIAN Dari networknya 192.xx.xx.xx Misal IP yaitu IP Spoofing tipe C.

ini terjadi ketika seorang penyerang mengakali ‘routing paket diubah Arah Dari Data atau transmisi ke tujuan Yang berbeda. Packet routing yang biasanya ditransmisikan secara Transparan (Jelas) sehingga membuat penyerang dengan Mudah memodifikasi asal data ataupun tujuan Dari data. Teknik ini Bukan Hanya dipakai oleh penyerang tetapi juga dipakai oleh para profesional keamanan untuk menelusuri identitas Dari pihak penyerang.

Misalkan penyerang Mempunyai alamat IP tipe A 66.25.xx.xx ketika penyerang melakukan Serangan Maka Jaringan Yang Akan diserang menganggap IP penyerang adalah BAGIAN Dari networknya 192.xx.xx.xx Misal IP yaitu IP Spoofing tipe C.

ini terjadi ketika seorang penyerang mengakali ‘routing paket diubah Arah Dari Data atau transmisi ke tujuan Yang berbeda. Packet routing yang biasanya ditransmisikan secara Transparan (Jelas) sehingga membuat penyerang dengan Mudah memodifikasi asal data ataupun tujuan Dari data. Teknik ini Bukan Hanya dipakai oleh penyerang tetapi juga dipakai oleh para profesional keamanan untuk menelusuri identitas Dari pihak penyerang.

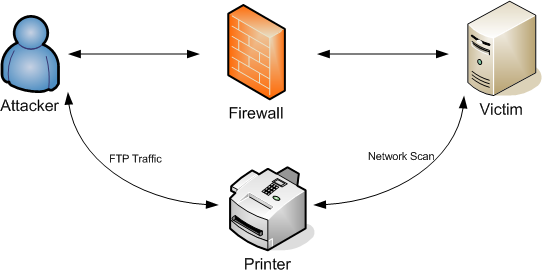

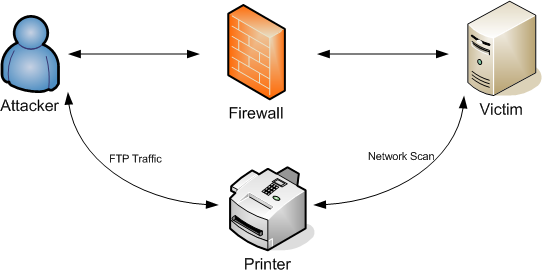

2. FTP attack

Spoiler for penjelasan:

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang.

Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki. Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya bufferoverflow Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack (menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff informasi yang berada dalam sistem.

Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki. Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya bufferoverflow Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack (menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff informasi yang berada dalam sistem.

3. Unix Finger Exploits

Spoiler for penjelasan:

Pada masa awal internet, Unix OS finger utility digunakan secara efficient untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact.

Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha kracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha kracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

4. Flooding & Broadcasting

Spoiler for Penjelasan:

Seorang attacker bisa menguarangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service(Dos), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Ketika permintaan flood ini dikirim ke semua station yang berada dalam network serangan ini dinamakn broadcasting. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang menyediakan informasi menjadi lemah dan akhirnya menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

5. Fragmented Packet Attacks

Spoiler for penjelasan:

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama( kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memroses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah(fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol.

6. E-mail Exploits

Spoiler for penjelasan:

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function).

Quote:

Menggunakan aplikasi atau sebuah coding.

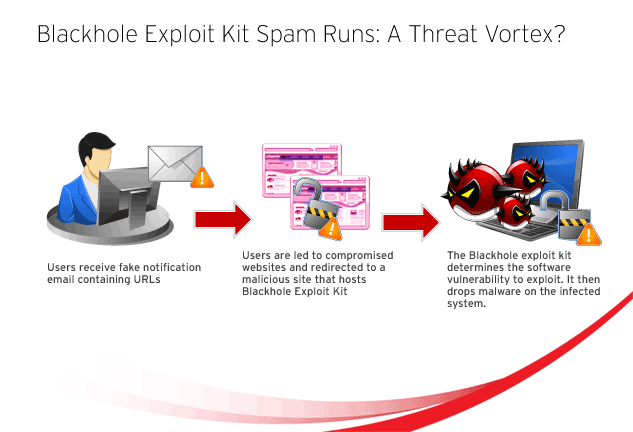

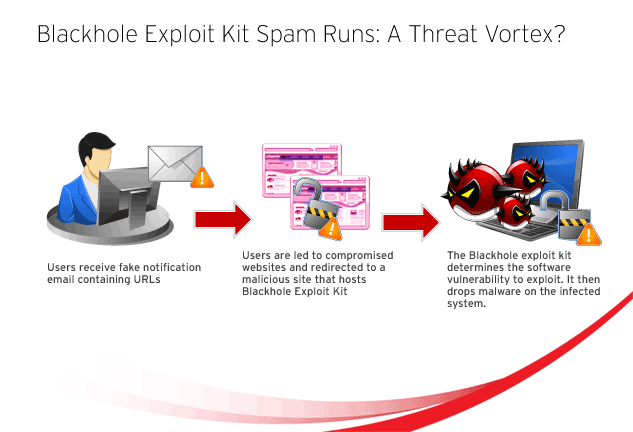

1. Trojan Horse

Trojan horse adalah program yang tampaknya akan melakukan satu hal, tetapi sebenarnya melakukan hal lain. Sebuah trojan horse dapat digunakan untuk mendirikan sebuah pintu belakang dalam sebuah sistem komputer sedemikian rupa sehingga penyusup dapat memperoleh akses masuk. (Nama trojan horse merujuk pada kuda dari Perang Troya, dengan fungsi secara konseptual menipu para prajurit untuk membawa seorang penyusup masuk.)

2. Virus

Virus adalah sebuah program replikasi diri yang menyebar dengan menyisipkan salinan dirinya ke dalam kode executable lain atau dokumen. Dengan demikian, virus komputer berperilaku mirip dengan virus biologis yang menyebar dengan memasukkan dirinya ke dalam sel-sel hidup.

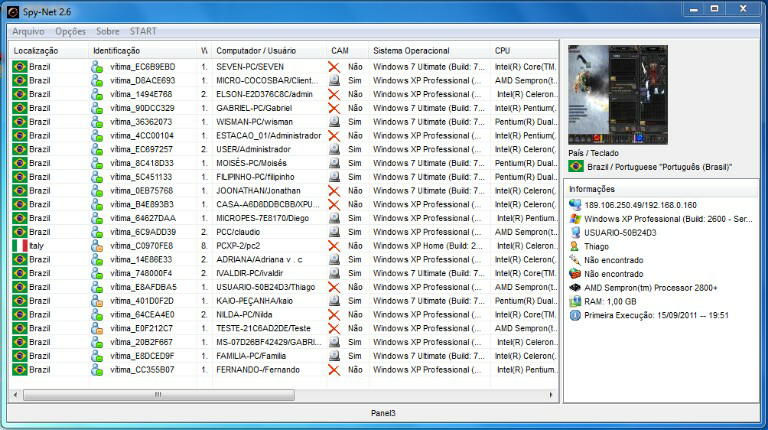

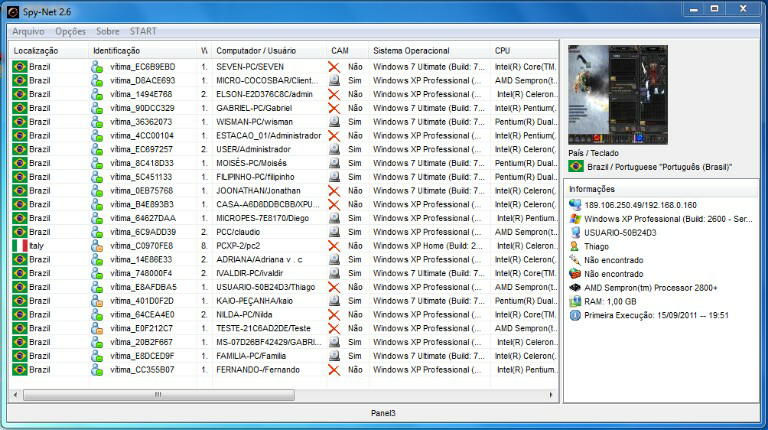

3. Spy Net

adalah program yang secara otomatis memata matai komputer korban, tetapi hanya jaringan internetnya saja bukan aktivitas komputernya. Biasanya masuk melalui message / e-mail dari orang yang tak dikenal melalui video chat dan lain lain.

4. Keylogger

adalah sebuah program yang dibuat khusus untuk memata-matai komputer tertentu dalam bentuk suara, gambar atau pun tulisan. Biasanya hanya di-inject melalui flashdisk ataupun USB (Universal Serial Bus).

1. Trojan Horse

Trojan horse adalah program yang tampaknya akan melakukan satu hal, tetapi sebenarnya melakukan hal lain. Sebuah trojan horse dapat digunakan untuk mendirikan sebuah pintu belakang dalam sebuah sistem komputer sedemikian rupa sehingga penyusup dapat memperoleh akses masuk. (Nama trojan horse merujuk pada kuda dari Perang Troya, dengan fungsi secara konseptual menipu para prajurit untuk membawa seorang penyusup masuk.)

2. Virus

Virus adalah sebuah program replikasi diri yang menyebar dengan menyisipkan salinan dirinya ke dalam kode executable lain atau dokumen. Dengan demikian, virus komputer berperilaku mirip dengan virus biologis yang menyebar dengan memasukkan dirinya ke dalam sel-sel hidup.

3. Spy Net

adalah program yang secara otomatis memata matai komputer korban, tetapi hanya jaringan internetnya saja bukan aktivitas komputernya. Biasanya masuk melalui message / e-mail dari orang yang tak dikenal melalui video chat dan lain lain.

4. Keylogger

adalah sebuah program yang dibuat khusus untuk memata-matai komputer tertentu dalam bentuk suara, gambar atau pun tulisan. Biasanya hanya di-inject melalui flashdisk ataupun USB (Universal Serial Bus).

Itulah beberapa tekhnik yang biasa dilakukan para Hacker.

Quote:

Koding yang biasa digunakan oleh Hacker.

Keterangan.

Baris pertaman:

Sebagai bagian dari proses kompilator, Kompilator dari c++ menjalankan program yang dinamakan preprosesor.

Preprosesor memiliki kemampuan menambahkan dan menghapus kode dari sumber, Pada bagian #include memberitahuakan preprosesor untuk menyertakan kode dari iostream, Berkas iostream berisi penjelasan untuk berbagai fungsi yang dibutuhkan oleh perangkat lunak, atau class-class yang dibutuhkan.

Baris kedua:

Pernyataan ini menjelaskan fungsi utama, bahwa suatu program C++ dapat berisi banyak fungsi, yang harus selalu memiliki sebuah fungsi utama (main function), Fungsi adalah modul yang berisi kode-kode untuk menyelesaikan masalah-masalah tertentu. Kata Void menandakan fungsi main tidak bertipe.

Baris ketiga:

Kurung kurawal buka menandakan awal program.

Baris keempat:

Cout adalah sebuah object dari Pustaka perangkat lunak standart C++ yang digunakan untuk mencetak string ke piranti output standart, yang biasanya adalah layar komputer, Compiler menghubungkan kode dari pustaka perangkat lunak standar itu dengan kode yang telah ditulis untuk mendapatkan hasil executable, Tanda

adalah format modifier yang digunakan untuk berganti baris setelah menampilkan string, jika ada cout lain pada program tersebut, maka string yang menyertainya akan dituliskan pada baris bawahnya.

Baris kelima:

Kurung kurawal tutup menandakan akhir program.

Quote:

Bahasa pemrograman yang biasa digunakan oleh Hacker adalah C++

Mau tau lebih lanjut? Mari kita pelajari.

Sejarah bahasa C++

C++ adalah bahasa pemrograman komputer yang di buat oleh Bjarne Stroustrup, yang merupakan perkembangan dari bahasa C dikembangkan di Bong Labs (Dennis Ritchie) pada awal tahun 1970-an,

Bahasa itu diturunkan dari bahasa sebelumnya, yaitu B, Pada awalnya, bahasa tersebut dirancang sebagai bahasa pemrograman yang dijalankan pada sistem Unix, Pada perkembangannya, versi ANSI (American National Standart Institute) Bahasa pemrograman C menjadi versi dominan, Meskipun versi tersebut sekarang jarang dipakai dalam pengembangan sistem dan jaringan maupun untuk sistem embedded,

Bjarne Stroustrup pada Bel labs pertama kali mengembangkan C++ pada awal 1980-an. Untuk mendukung fitur-fitur pada C++, dibangun efisiensi dan sistem support untuk pemrograman tingkat rendah (low level coding).

Pada C++ ditambahkan konsep-konsep baru seperti class dengan sifat-sifatnya seperti inheritance dan overloading.[butuh rujukan] Salah satu perbedaan yang paling mendasar dengan bahasa C adalah dukungan terhadap konsep pemrograman berorientasi objek (Object Oriented Programming).

Contoh bahasa C++ dari hello world.

Mau tau lebih lanjut? Mari kita pelajari.

Sejarah bahasa C++

C++ adalah bahasa pemrograman komputer yang di buat oleh Bjarne Stroustrup, yang merupakan perkembangan dari bahasa C dikembangkan di Bong Labs (Dennis Ritchie) pada awal tahun 1970-an,

Bahasa itu diturunkan dari bahasa sebelumnya, yaitu B, Pada awalnya, bahasa tersebut dirancang sebagai bahasa pemrograman yang dijalankan pada sistem Unix, Pada perkembangannya, versi ANSI (American National Standart Institute) Bahasa pemrograman C menjadi versi dominan, Meskipun versi tersebut sekarang jarang dipakai dalam pengembangan sistem dan jaringan maupun untuk sistem embedded,

Bjarne Stroustrup pada Bel labs pertama kali mengembangkan C++ pada awal 1980-an. Untuk mendukung fitur-fitur pada C++, dibangun efisiensi dan sistem support untuk pemrograman tingkat rendah (low level coding).

Pada C++ ditambahkan konsep-konsep baru seperti class dengan sifat-sifatnya seperti inheritance dan overloading.[butuh rujukan] Salah satu perbedaan yang paling mendasar dengan bahasa C adalah dukungan terhadap konsep pemrograman berorientasi objek (Object Oriented Programming).

Contoh bahasa C++ dari hello world.

Quote:

#include <iostream>

using namespace std;

int main()

{

cout <<"hello world"<<endl;

return 0;

}

using namespace std;

int main()

{

cout <<"hello world"<<endl;

return 0;

}

Keterangan.

Baris pertaman:

Quote:

#include <iostream.h>

Sebagai bagian dari proses kompilator, Kompilator dari c++ menjalankan program yang dinamakan preprosesor.

Preprosesor memiliki kemampuan menambahkan dan menghapus kode dari sumber, Pada bagian #include memberitahuakan preprosesor untuk menyertakan kode dari iostream, Berkas iostream berisi penjelasan untuk berbagai fungsi yang dibutuhkan oleh perangkat lunak, atau class-class yang dibutuhkan.

Baris kedua:

Quote:

int main ()

Pernyataan ini menjelaskan fungsi utama, bahwa suatu program C++ dapat berisi banyak fungsi, yang harus selalu memiliki sebuah fungsi utama (main function), Fungsi adalah modul yang berisi kode-kode untuk menyelesaikan masalah-masalah tertentu. Kata Void menandakan fungsi main tidak bertipe.

Baris ketiga:

Quote:

{

Kurung kurawal buka menandakan awal program.

Baris keempat:

Quote:

std::cout << "Hello world

";

";

Cout adalah sebuah object dari Pustaka perangkat lunak standart C++ yang digunakan untuk mencetak string ke piranti output standart, yang biasanya adalah layar komputer, Compiler menghubungkan kode dari pustaka perangkat lunak standar itu dengan kode yang telah ditulis untuk mendapatkan hasil executable, Tanda

Quote:

adalah format modifier yang digunakan untuk berganti baris setelah menampilkan string, jika ada cout lain pada program tersebut, maka string yang menyertainya akan dituliskan pada baris bawahnya.

Baris kelima:

Quote:

}

Kurung kurawal tutup menandakan akhir program.

Quote:

Sebenarnya ane pingin banget share tentang pemrograman bahasa C++ tapi kebetulan sekarang bukan temanya men... lain kali ane share yah... itu di atas cuma dasar dasarnya ajah ko. belum semua.

UPDATE ADA DI PEJWAN MEN..

Kayanya cukup yah men... ane cape... hehe...

semoga thread ane ini bermanfaat buat ente men...

se you....

semoga thread ane ini bermanfaat buat ente men...

se you....

Diubah oleh malware.trojan 20-02-2016 21:33

0

10.4K

Kutip

85

Balasan

Komentar yang asik ya

Urutan

Terbaru

Terlama

Komentar yang asik ya

Komunitas Pilihan