- Beranda

- Komunitas

- Tech

- Internet Service & Networking

Share : Analisis yang lebih mendalam tentang Netcut

TS

octara

Share : Analisis yang lebih mendalam tentang Netcut

Halo semua, ini thread pertama saya, kali ini saya ingin sharing hasil analisa saya tentang netcut menggunakan program wireshark. Jadi kita mulai saja :

Netcut merupakan salah satu aplikasi yang dapat melumpuhkan koneksi dari satu komputer ke komputer lain, selama ini mungkin kita taunya netcut untuk melumpuhin koneksi internet saja(CMMIW). Program netcut melakukan serangan pada aspek Availability(ketersediaan layanan) dari suatu sistem, menggunakan teknik serangan yang disebut ARP SPOOFING atau peracunan tabel ARP. Hal ini membuat komputer yang diserang seolah-olah terputus koneksinya dengan komputer lain.

Sebagai tambahan terdapat tool dengan teknik serangan yang sama namun sedikit berbeda jurusnya sehingga bukan hanya dapat memutuskan koneksi namun dapat mencuri data langsung dari korban, contoh : Cain Abel.

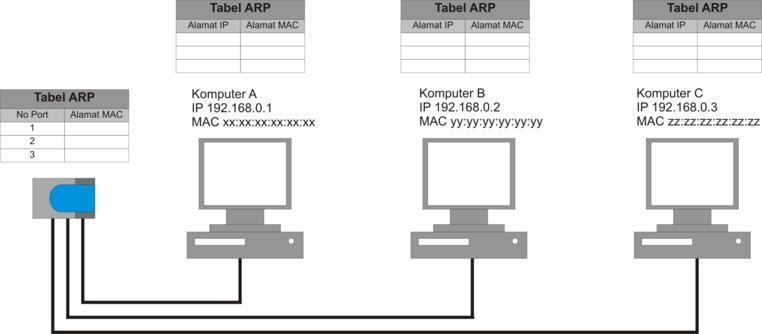

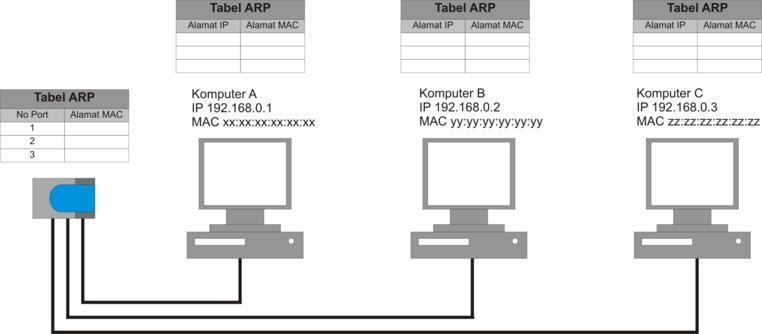

Sebelum kita mengetahui cara kerja netcut kita harus tahu terlebih dahulu cara komputer berkomunikasi dengan komputer lain. Untuk memudahkan penjelasan saya membuat ilustrasi dibawah :

Sebelumnya agan-agan harus sudah tahu pengertian alamat IP(Internet Protokol) dan alamat MAC(Media Access Control) , silahkan browsing om google. Dari ilustrasi diatas ada 3 komputer yaitu Komputer A, Komputer B dan Komputer C dengan alamat IP dan alamat MAC masing-masing dan semuanya terhubung keperangkat switch.

Masing-masing perangkat memiliki tabel virtual untuk menyimpan MAC yang disebut tabel ARP(Address Resolution Protocol). Fungsi ARP ini adalah agar setiap komputer sumber hendak berkomunikasi dengan komputer tujuan, ia tidak perlu selalu menanyakan alamat MAC dari komputer tujuan. Sebelum komunikasi terjadi tabel ARP ini masih kosong, berikut ilustrasinya :

Kita anggap komputer A melakukan “ping” ke komputer B, karena komputer A belum memiliki alamat MAC komputer B di tabel ARP-nya maka komputer A akan membuat paket yang disebut ARP-Request dan dikirimkan ke-switch. Pada paket ini juga terdapat alamat MAC dari komputer A, sehingga switch akan mencatat alamat MAC komputer A kedalam tabel ARP-nya. Berhubung tabel ARP switch tidak ada informasi mengenai alamat MAC komputer B, paket tersebut akan dikirimkan ke semua port kecuali port asal yaitu port 3. Berikut ilustrasinya :

Setelah paket dari komputer A diterima oleh komputer B, ia akan mencatat alamat MAC dari komputer A kedalam tabel ARP-nya, sekalian mengirimkan pesan balasan berupa ARP-Reply kepada komputer A, sedangkan komputer C membuang paket begitu saja, karena bukan ditujukan untuk dirinya.

Setelah ARP-Reply diterima switch, ia akan menambahkan alamat MAC komputer B kedalam tabel ARP-nya switch dan meneruskan pesan ke komputer A, dan komputer A juga akan mencatat alamat MAC komputer B kedalam tabel ARP-nya si komputer A. Berikut ilustrasinya :

Untuk melakukan koneksi selanjutnya, komputer A maupun komputer B tidak perlu lagi melakukan ARP-Request maupun ARP-Reply, karena masing-masing komputer telah menyimpan alamat MAC komputer tujuan. Berikut ilustrasinya :

Dari semua penjelasan diatas, beberapa hal yang bisa kita amati adalah

1. Switch akan langsung mencatat alamat MAC dari perangkat komputer begitu saja, begitu ia membaca adanya paket ARP yang ia jumpai selama koneksi.

2. Komputer akan mencatat alamat IP dan alamat MAC kedalam tabel ARP-nya begitu ia mendapatkan paket ARP-Request.

Hal ini menjadi salah satu kelemahan yang dimanfaatkan “kracker” untuk melakukan serangan yang disebut ARP SPOOFING yang akan dibahas selanjutnya.

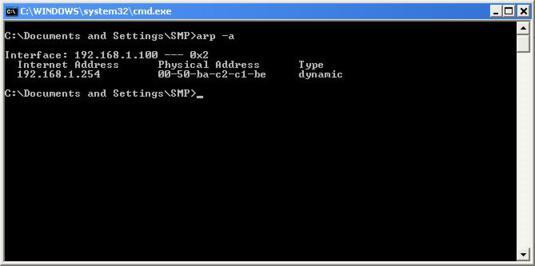

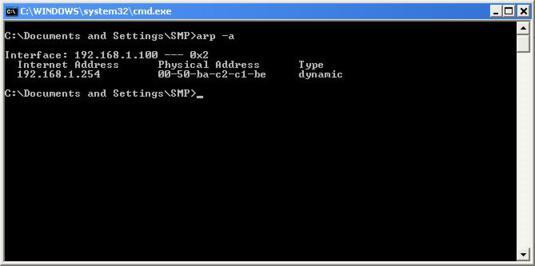

Jika kita lihat pada pada ilustrasi gambar diatas, tabel ARP pada komputer sumber(IP 192.168.1.100) masih belum memiliki alamat IP dan MAC komputer tujuan(IP 192.168.1.23). Ketika perintah ping dilakukan, komputer sumber langsung membuat sebuah ARP-Request untuk disampaikan ke komputer tujuan(lihat wireshark), kemudian komputer tujuan akan mengirimkan pesan ARP-Reply untuk komputer sumber dan komputer sumber pun akan mencatat alamat IP dan MAC pada tabel ARP-nya.

Sebelum membaca tahap ini, para agan harus benar-benar sudah paham informasi pada poin ke-2, jika belum coba dibaca ulang. Berikut ini diberikan asumsi, dimana terdapat 3 buah komputer yaitu A, B dan C dimana A sebagai komputer korban(komputer sumber), B sebagai komputer jahat(yang melakukan netcut) dan C sebagai komputer korban(komputer tujuan).

Pertama-tama komputer B akan mengirimkan paket ARP-Request kepada komputer C secara terus menerus(akan dibuktikan menggunakan wireshark nanti), dimana informasi didalam paket tersebut adalah :

Alamat IP Sumber : 192.168.0.1 (merupakan IP komputer A yang dipalsukan oleh komputer B)

Alamat MAC Sumber : aa:aa:aa:aa:aa:aa (alamat acak)

Alamat IP Tujuan : 192.168.0.3 (alamat IP komputer C)

Hal ini akan berakibat komputer C akan mencatat alamat IP beserta MAC yang di-request komputer B kedalam tabel ARP komputer C namun dengan alamat IP komputer A dan alamat MAC acak, TETAPIswitch yang menghubungkan antar komputer tidak memiliki alamat MAC aa:aa:aa:aa:aa:aa.

Berikut ilustrasinya :

Pada ilustrasi diatas kita bisa lihat bahwa komputer B mengirimkan paket ARP-request(terus-menerus) kepada komputer C dan bepura-pura sebagai komputer A yang berisi alamat IP komputer A dan sekaligus mengirimkan alamat MAC komputer A, dan membuat komputer C mencatat alamat IP serta MAC komputer A namun dengan alamat MAC sayang salah.

Jika suatu saat A ingin mengirimkan data kepada komputer C dengan alamat MAC zz:zz:zz:zz:zz:zz, maka data yang akan dikirim akan diteruskan oleh switch dengan lancar, karena terdapat informasi MAC zz:zz:zz:zz:zz:zz pada port 3, namun ketika komputer C akan membalas data yang dikirim oleh komputer A, komputer C mengirimkan informasi MAC aa:aa:aa:aa:aa:aa(alamat MAC palsu) kepada switch, dan switch tidak dapat meneruskan data ke alamat yang diinginkan si C, data pun tidak tersalurkan alias disconnect. Berikut ilustrasinya :

Dari ilustrasi diatas, komputer B akan terus menerus mengirimkan ARP-Request kepada komputer C dengan dengan alamat IP dan MAC yang palsu sehingga selama hal ini dilakukan akses komputer A ke C tidak dapat dicapai.

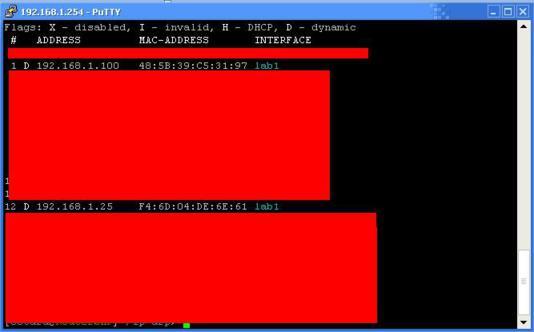

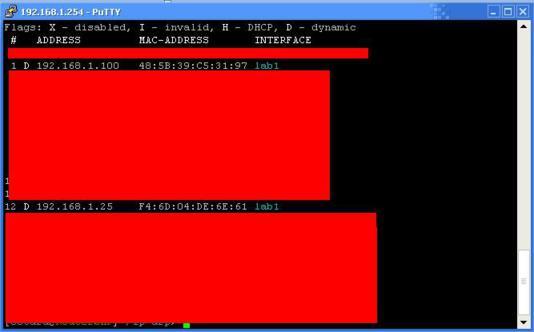

Pada ilustrasi diatas, terdapat 3 komputer yang digunakan sebagai ilustrasi yaitu :

Peran Komputer Alamat IP Alamat MAC

Komputer Penyerang 192.168.1.100 48:5B:39:C5:31:97

Korban(komputer sumber) 192.168.1.25 f4:6d:04:de:6e:61

Korban(komputer tujuan) 192.168.1.254 00:50:ba:c2:c1:be

Dari wireshark diatas, nampak jelas komputer penyerang memalsukan IP beserta MAC sumber yang seharusnya 192.168.1.100 dan 48:5B:39:C5:31:97 menjadi 192.168.1.25 dan MAC 24:63:23:5b:45:1e (MAC acak), sehingga komputer tujuan akan mencatat MAC palsu tersebut ke tabel ARP-nya. Berikut Ilustrasi pada komputer tujuan :

ARP-Table pada komputer tujuan ketika masih normal(belum dilakukan serangan).

ARP-Table pada komputer tujuan ketika serangan dilakukan, coba bandingkan.

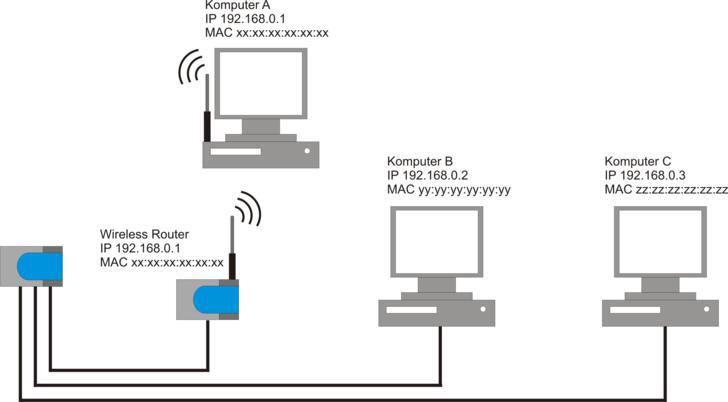

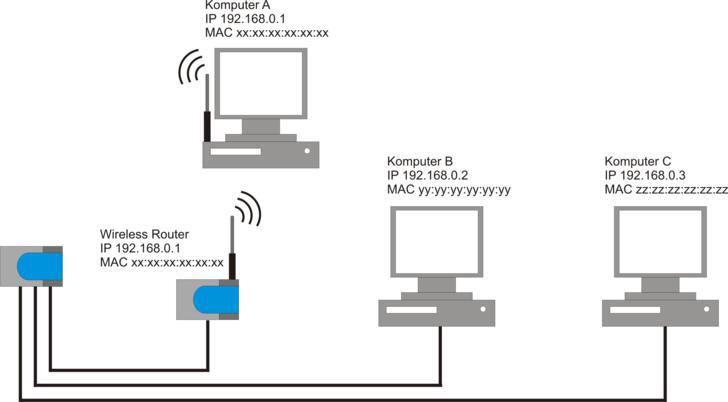

Untuk menangkal serangan netcut, ada beberapa cara yang bisa dilakukan. Dari beberapa referensi yang penulis dapat yang paling mudah adalah menggunakan netcut defender yang dapat diunduh dari situs http://www.arcai.comdan memasangnya, namun cara ini berlaku jika yang diputuskan adalah komputer PC. Jika komputer penyerang jaringannya berada sejajar dengan router Wifi, kita tidak bisa memasang aplikasi netcut defender pada perangkat tersebut. Berikut ilustrasinya :

Contoh diatas komputer B sebagai penyerang dan memutuskan koneksi Wireless Router dengan komputer C, maka Komputer A yang hendak mengirimkan data ke komputer C tidak bisa berbuat apa-apa karena netcut defender tidak dapat bekerja jika posisi jaringannya tidak sejajar dengan komputer penyerang, dan kita tidak bisa memasang aplikasi netcut defender pada Wireless Router.

Jika hal tersebut terjadi kita dapat menggunakan opsi kedua yaitu meng-statiskan arp pada komputer yang menjadi target serangan yaitu Komputer C (asumsikan Windows).

C:\Documents and Settings\SMP>arp -s 192.168.0.1 xx:xx:xx:xx:xx:xx

Maka biasanya akan muncul kata static, sehingga jika komputer B menyerang Wireless dan Komputer C, Komputer C akan mengirimkan data ke alamat MAC tujuan yang telah distatiskan, walaupun komputer B secara terus-menerus mengirimkan ARP-Request palsu kepada komputer C.

Sekian terima kasih, TS minta maaf jika ada kata-kata yang salah. Masi nubie soalnya .. Jika berkenan mohon cendolnya, soalnya cuma punya 1

.. Jika berkenan mohon cendolnya, soalnya cuma punya 1

Spoiler for 1. Apa itu netcut?:

Netcut merupakan salah satu aplikasi yang dapat melumpuhkan koneksi dari satu komputer ke komputer lain, selama ini mungkin kita taunya netcut untuk melumpuhin koneksi internet saja(CMMIW). Program netcut melakukan serangan pada aspek Availability(ketersediaan layanan) dari suatu sistem, menggunakan teknik serangan yang disebut ARP SPOOFING atau peracunan tabel ARP. Hal ini membuat komputer yang diserang seolah-olah terputus koneksinya dengan komputer lain.

Sebagai tambahan terdapat tool dengan teknik serangan yang sama namun sedikit berbeda jurusnya sehingga bukan hanya dapat memutuskan koneksi namun dapat mencuri data langsung dari korban, contoh : Cain Abel.

Spoiler for 2. Komunikasi antara komputer:

Sebelum kita mengetahui cara kerja netcut kita harus tahu terlebih dahulu cara komputer berkomunikasi dengan komputer lain. Untuk memudahkan penjelasan saya membuat ilustrasi dibawah :

Sebelumnya agan-agan harus sudah tahu pengertian alamat IP(Internet Protokol) dan alamat MAC(Media Access Control) , silahkan browsing om google. Dari ilustrasi diatas ada 3 komputer yaitu Komputer A, Komputer B dan Komputer C dengan alamat IP dan alamat MAC masing-masing dan semuanya terhubung keperangkat switch.

Masing-masing perangkat memiliki tabel virtual untuk menyimpan MAC yang disebut tabel ARP(Address Resolution Protocol). Fungsi ARP ini adalah agar setiap komputer sumber hendak berkomunikasi dengan komputer tujuan, ia tidak perlu selalu menanyakan alamat MAC dari komputer tujuan. Sebelum komunikasi terjadi tabel ARP ini masih kosong, berikut ilustrasinya :

Kita anggap komputer A melakukan “ping” ke komputer B, karena komputer A belum memiliki alamat MAC komputer B di tabel ARP-nya maka komputer A akan membuat paket yang disebut ARP-Request dan dikirimkan ke-switch. Pada paket ini juga terdapat alamat MAC dari komputer A, sehingga switch akan mencatat alamat MAC komputer A kedalam tabel ARP-nya. Berhubung tabel ARP switch tidak ada informasi mengenai alamat MAC komputer B, paket tersebut akan dikirimkan ke semua port kecuali port asal yaitu port 3. Berikut ilustrasinya :

Setelah paket dari komputer A diterima oleh komputer B, ia akan mencatat alamat MAC dari komputer A kedalam tabel ARP-nya, sekalian mengirimkan pesan balasan berupa ARP-Reply kepada komputer A, sedangkan komputer C membuang paket begitu saja, karena bukan ditujukan untuk dirinya.

Setelah ARP-Reply diterima switch, ia akan menambahkan alamat MAC komputer B kedalam tabel ARP-nya switch dan meneruskan pesan ke komputer A, dan komputer A juga akan mencatat alamat MAC komputer B kedalam tabel ARP-nya si komputer A. Berikut ilustrasinya :

Untuk melakukan koneksi selanjutnya, komputer A maupun komputer B tidak perlu lagi melakukan ARP-Request maupun ARP-Reply, karena masing-masing komputer telah menyimpan alamat MAC komputer tujuan. Berikut ilustrasinya :

Dari semua penjelasan diatas, beberapa hal yang bisa kita amati adalah

1. Switch akan langsung mencatat alamat MAC dari perangkat komputer begitu saja, begitu ia membaca adanya paket ARP yang ia jumpai selama koneksi.

2. Komputer akan mencatat alamat IP dan alamat MAC kedalam tabel ARP-nya begitu ia mendapatkan paket ARP-Request.

Hal ini menjadi salah satu kelemahan yang dimanfaatkan “kracker” untuk melakukan serangan yang disebut ARP SPOOFING yang akan dibahas selanjutnya.

Spoiler for Untuk melihat alamat IP dan alamat MAC pada Windows ::

Spoiler for Untuk melihat tabel ARP pada Windows ::

Spoiler for Untuk lebih detailnya kita lihat pada wireshark:

Jika kita lihat pada pada ilustrasi gambar diatas, tabel ARP pada komputer sumber(IP 192.168.1.100) masih belum memiliki alamat IP dan MAC komputer tujuan(IP 192.168.1.23). Ketika perintah ping dilakukan, komputer sumber langsung membuat sebuah ARP-Request untuk disampaikan ke komputer tujuan(lihat wireshark), kemudian komputer tujuan akan mengirimkan pesan ARP-Reply untuk komputer sumber dan komputer sumber pun akan mencatat alamat IP dan MAC pada tabel ARP-nya.

Spoiler for 3. Cara kerja netcut:

Sebelum membaca tahap ini, para agan harus benar-benar sudah paham informasi pada poin ke-2, jika belum coba dibaca ulang. Berikut ini diberikan asumsi, dimana terdapat 3 buah komputer yaitu A, B dan C dimana A sebagai komputer korban(komputer sumber), B sebagai komputer jahat(yang melakukan netcut) dan C sebagai komputer korban(komputer tujuan).

Pertama-tama komputer B akan mengirimkan paket ARP-Request kepada komputer C secara terus menerus(akan dibuktikan menggunakan wireshark nanti), dimana informasi didalam paket tersebut adalah :

Alamat IP Sumber : 192.168.0.1 (merupakan IP komputer A yang dipalsukan oleh komputer B)

Alamat MAC Sumber : aa:aa:aa:aa:aa:aa (alamat acak)

Alamat IP Tujuan : 192.168.0.3 (alamat IP komputer C)

Hal ini akan berakibat komputer C akan mencatat alamat IP beserta MAC yang di-request komputer B kedalam tabel ARP komputer C namun dengan alamat IP komputer A dan alamat MAC acak, TETAPIswitch yang menghubungkan antar komputer tidak memiliki alamat MAC aa:aa:aa:aa:aa:aa.

Berikut ilustrasinya :

Pada ilustrasi diatas kita bisa lihat bahwa komputer B mengirimkan paket ARP-request(terus-menerus) kepada komputer C dan bepura-pura sebagai komputer A yang berisi alamat IP komputer A dan sekaligus mengirimkan alamat MAC komputer A, dan membuat komputer C mencatat alamat IP serta MAC komputer A namun dengan alamat MAC sayang salah.

Jika suatu saat A ingin mengirimkan data kepada komputer C dengan alamat MAC zz:zz:zz:zz:zz:zz, maka data yang akan dikirim akan diteruskan oleh switch dengan lancar, karena terdapat informasi MAC zz:zz:zz:zz:zz:zz pada port 3, namun ketika komputer C akan membalas data yang dikirim oleh komputer A, komputer C mengirimkan informasi MAC aa:aa:aa:aa:aa:aa(alamat MAC palsu) kepada switch, dan switch tidak dapat meneruskan data ke alamat yang diinginkan si C, data pun tidak tersalurkan alias disconnect. Berikut ilustrasinya :

Dari ilustrasi diatas, komputer B akan terus menerus mengirimkan ARP-Request kepada komputer C dengan dengan alamat IP dan MAC yang palsu sehingga selama hal ini dilakukan akses komputer A ke C tidak dapat dicapai.

Spoiler for lebih detail menggunakan wireshark saat serangan dilancarkan:

Pada ilustrasi diatas, terdapat 3 komputer yang digunakan sebagai ilustrasi yaitu :

Peran Komputer Alamat IP Alamat MAC

Komputer Penyerang 192.168.1.100 48:5B:39:C5:31:97

Korban(komputer sumber) 192.168.1.25 f4:6d:04:de:6e:61

Korban(komputer tujuan) 192.168.1.254 00:50:ba:c2:c1:be

Dari wireshark diatas, nampak jelas komputer penyerang memalsukan IP beserta MAC sumber yang seharusnya 192.168.1.100 dan 48:5B:39:C5:31:97 menjadi 192.168.1.25 dan MAC 24:63:23:5b:45:1e (MAC acak), sehingga komputer tujuan akan mencatat MAC palsu tersebut ke tabel ARP-nya. Berikut Ilustrasi pada komputer tujuan :

ARP-Table pada komputer tujuan ketika masih normal(belum dilakukan serangan).

ARP-Table pada komputer tujuan ketika serangan dilakukan, coba bandingkan.

Spoiler for 4. Cara menangkal serangan netcut:

Untuk menangkal serangan netcut, ada beberapa cara yang bisa dilakukan. Dari beberapa referensi yang penulis dapat yang paling mudah adalah menggunakan netcut defender yang dapat diunduh dari situs http://www.arcai.comdan memasangnya, namun cara ini berlaku jika yang diputuskan adalah komputer PC. Jika komputer penyerang jaringannya berada sejajar dengan router Wifi, kita tidak bisa memasang aplikasi netcut defender pada perangkat tersebut. Berikut ilustrasinya :

Contoh diatas komputer B sebagai penyerang dan memutuskan koneksi Wireless Router dengan komputer C, maka Komputer A yang hendak mengirimkan data ke komputer C tidak bisa berbuat apa-apa karena netcut defender tidak dapat bekerja jika posisi jaringannya tidak sejajar dengan komputer penyerang, dan kita tidak bisa memasang aplikasi netcut defender pada Wireless Router.

Jika hal tersebut terjadi kita dapat menggunakan opsi kedua yaitu meng-statiskan arp pada komputer yang menjadi target serangan yaitu Komputer C (asumsikan Windows).

C:\Documents and Settings\SMP>arp -s 192.168.0.1 xx:xx:xx:xx:xx:xx

Maka biasanya akan muncul kata static, sehingga jika komputer B menyerang Wireless dan Komputer C, Komputer C akan mengirimkan data ke alamat MAC tujuan yang telah distatiskan, walaupun komputer B secara terus-menerus mengirimkan ARP-Request palsu kepada komputer C.

Sekian terima kasih, TS minta maaf jika ada kata-kata yang salah. Masi nubie soalnya

.. Jika berkenan mohon cendolnya, soalnya cuma punya 1

.. Jika berkenan mohon cendolnya, soalnya cuma punya 1

Diubah oleh octara 27-09-2013 14:47

0

7.4K

Kutip

18

Balasan

Komentar yang asik ya

Urutan

Terbaru

Terlama

Komentar yang asik ya

Komunitas Pilihan